Moonlight Maze : une attaque APT active depuis 20 ans

mar, 04/04/2017 - 12:15

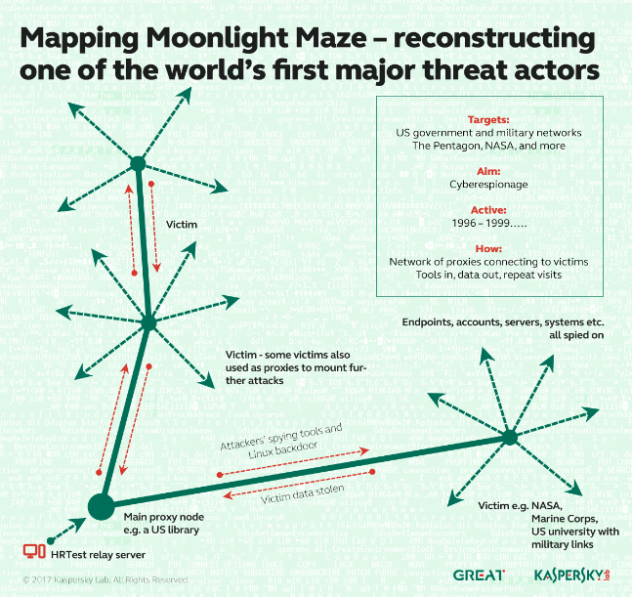

Des chercheurs de Kaspersky Lab et du Kings College de Londres, enquêtant sur un lien entre une menace moderne et les attaques Moonlight Maze qui avaient ciblé le Pentagone, la NASA et d’autres vers la fin des années 90, ont exhumé des échantillons, fichiers journaux et éléments appartenant à cette ancienne APT (menace persistante avancée). Il ressort de ces recherches qu’un backdoor utilisé en 1998 par Moonlight Maze pour exfiltrer des informations des réseaux victimes de ces attaques à l’époque est lié à un backdoor employé par Turla en 2011 et peut-être encore en 2017. Si le lien entre Turla et Moonlight Maze est avéré, cela placerait la longévité de cette menace évoluée au niveau d’Equation Group, dont certains serveurs de commande et de contrôle remontent à 1996.

Des études de l’époque sur Moonlight Maze montrent comment, à partir de 1996, des réseaux de l’armée et de l’administration américaine, ainsi que des universités, des établissements de recherche et même le Département de l’Energie (DoE), ont détecté des piratages de leurs systèmes. En 1998, le FBI et le Département de Défense (DoD) ont lancé une enquête de grande ampleur. Les faits ont été rendus publics en 1999 mais une grande partie des éléments relevés est demeurée classée, laissant les détails de Moonlight Maze entourés de mystère.

Au fil des années, les enquêteurs d’origine dans trois pays différents ont déclaré que Moonlight Maze avait évolué pour devenir Turla, une menace russophone également connue sous les noms de Snake, Uroburos, Venomous Bear et Krypton. Il est communément admis que Turla est en activité depuis 2007.

Les échantillons « du placard »

En 2016, en faisant des recherches pour son ouvrage Rise of the Machines, Thomas Rid du Kings College de Londres a retrouvé un ancien administrateur système. Le serveur de son entreprise, nommé « HRTest », avait été piraté pour être utilisé comme proxy pour le lancement d’attaques Moonlight Maze. Ce professionnel informatique, aujourd’hui retraité, avait conservé le serveur de l’époque ainsi que des copies de tous les éléments relatifs aux attaques, qu’il a transmis au Kings College et à Kaspersky Lab pour une nouvelle analyse.

Les chercheurs de Kaspersky Lab Juan Andres Guerrero-Saade et Costin Raiu, en collaboration avec Thomas Rid et Danny Moore du Kings College, ont procédé durant neuf mois à une analyse technique détaillée de ces échantillons. Ils ont reconstitué les opérations, outils et techniques des auteurs des attaques, menant en parallèle une enquête pour déterminer s’ils pouvaient établir le lien supposé avec Turla.

Moonlight Maze est une attaque programmée en Unix open source et ciblant des systèmes Solaris. Il est apparu que celle-ci exploitait un backdoor reposant sur LOKI2 (un programme publié en 1996, permettant d’extraire des données par des canaux clandestins). Cela a conduit les chercheurs à réexaminer certains échantillons Linux rares utilisés par Turla et découverts par Kaspersky Lab en 2014. Dénommés Penquin Turla, ces échantillons font eux aussi appel à LOKI2. En outre, cette nouvelle analyse a révélé que tous employaient du code créé entre 1999 et 2004.

Étonnamment, ce code est encore utilisé dans des attaques de nos jours. Il a été repéré en circulation en 2011, dans le cadre d’une attaque contre un sous-traitant de la défense, Ruag en Suisse, attribuée à Turla. Par la suite, en mars 2017, les chercheurs de Kaspersky Lab ont découvert un nouvel échantillon du backdoor Penquin Turla, provenant d’un système en Allemagne. Il est possible que Turla emploie du code ancien pour des attaques contre des entités hautement sécurisées, peut-être plus difficiles à atteindre par des outils Windows plus courants.

« A la fin des 90, personne ne prévoyait l’étendue et la persistance d’une campagne coordonnée de cyberespionnage. Nous devons nous demander pourquoi les auteurs des attaques peuvent encore exploiter avec succès du code ancien dans des attaques modernes. L’analyse des échantillons Moonlight Maze n’est pas simplement une fascinante étude archéologique : elle vient également nous rappeler que nos adversaires ne manquent pas de ressources et que nous devons sans cesse nous améliorer pour les combattre et défendre les systèmes informatiques », commente Juan Andres Guerrero-Saade, chercheur senior en sécurité au sein de l’équipe GReAT de Kaspersky Lab.