Red Hat publie son nouveau rapport State of Edge Security 2023

mer, 06/09/2023 - 14:03

Auparavant perçu comme un cas d’utilisation de niche pour une poignée d’industries, l'Edge computing constitue aujourd’hui une incroyable opportunité pour les entreprises issues de tous les secteurs d’étendre leurs capacités de calcul à travers le monde (et même de l’univers, avec le cas des workloads dans l’espace). La technologie d’Edge computing réduit considérablement les temps de latence, en traitant les données à l’endroit où ces dernières sont collectées ou dans des situations complexes où il serait impossible de les traiter – par exemple, lorsqu’un workload ou un élément matériel n’est plus connecté au réseau.

Lorsque l’on étudie une technologie avancée quelle qu’elle soit, la question de la sécurité et de la protection des données revient toujours à l’esprit. C’est d’autant plus vrai dans le cas des appareils et des systèmes à l’edge qui étendent voire étirent le périmètre de l’entreprise. En effet, ces derniers ne sont pas aussi facilement gérables que les systèmes situés sur site ou dans le cloud, ce qui peut constituer un problème pour les administrateurs réseaux.

En collaboration avec l’entreprise S&P Global Market Intelligence, Red Hat a interrogé des experts du secteur pour aider les entreprises à mieux comprendre d’une part où en sont les déploiements à la périphérie en termes de maturité et d’échelle, et d’autre part quels sont les défis rencontrés en matière de sécurité. Le rapport The State of Edge Security Report contient ainsi des informations, des chiffres clés et des bonnes pratiques à suivre pour permettre aux entreprises de se comparer à leurs concurrents selon certains critères et de prendre des décisions éclairées en termes d’Edge computing et d’Edge security.

Ce rapport s’appuie sur les témoignages de plus de 300 professionnels de l’ingénierie et de la sécurité répartis dans le monde entier.

Cette nouvelle étude a permis de dégager les conclusions suivantes :

- La sécurité est l’un des principaux défis posés par les déploiements à la périphérie.

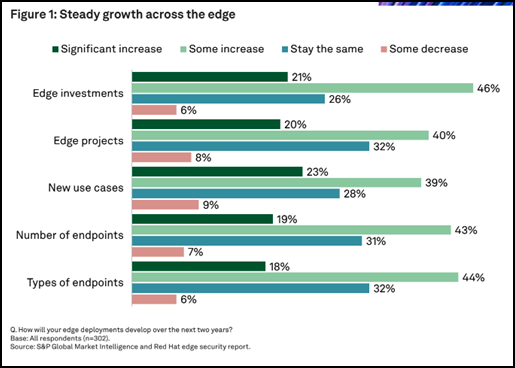

- Les déploiements à la périphérie gagnent de l’ampleur en termes d’investissements, de projets, de cas d’utilisation, d’endpoints et de types d’endpoints.

- Les attaques perpétrées à l’égard des systèmes périphériques en exploitant des failles ou des configurations erronées ont tendance à s’intensifier.

Dans quels domaines l’Edge Computing se développe-t-elle ?

La plupart des personnes interrogées dans le cadre de l’étude ont confié qu’elles comptaient investir, au cours des deux prochaines années, dans des projets d’Edge computing existants et nouveaux. C'est une excellente stratégie si l'on considère l'agilité et l’efficacité en termes de traitement des données que ces entreprises prévoient d'ajouter à leur organisationGrâce à ces investissements, les cas d’utilisation impliquant la technologie d’Edge computing continueront à se développer et à se propager à l’ensemble des secteurs.

Légende : La croissance soutenue de l’Edge computing

Qu’en est-il des inquiétudes liées à l’Edge security ?

Le fait de recourir à l’Edge computing a pour effet d’élargir la surface attaquable d’une entreprise. Il s’agit certes d’une préoccupation majeure, mais le fait de mettre en place une stratégie d’Edge computing réfléchie et complète prendra non seulement en compte la valeur commerciale à l’échelle, mais aussi la sécurité de l’ensemble de l’écosystème périphérique.

Selon les répondants, le principal défi concerne la sécurité des données, des réseaux et des appareils, et plus généralement la sécurité physique et numérique. Ce défi met en lumière les domaines dans lesquels les personnes interrogées pensent que leurs efforts en matière d’Edge computing peuvent être freinés lorsqu’elles cherchent à se développer et à essayer de nouvelles méthodes de travail.

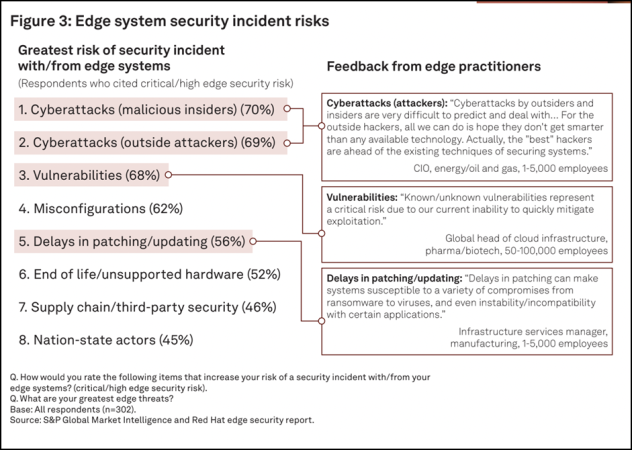

En outre, le rapport indique que les trois principales préoccupations des entreprises en matière de sécurité concernent les cyberattaques – à la fois internes et externes – ainsi que les potentielles vulnérabilités de leurs systèmes. Les entreprises sont pleinement conscientes des risques qui accompagnent l’expansion des infrastructures à la périphérie. Cependant, en investissant dans des outils et des méthodes capables de renforcer les systèmes périphériques contre les attaques – notamment un processus de sécurité « shift-left », la gestion de la supply chain des logiciels et la détection des intrusions –, il est possible de limiter ces risques tout en continuant à récolter les fruits des efforts liés à l’adoption de la technologie d’Edge computing.

Légende : Les risques encourus par un système périphérique en termes de sécurité

Le rapport comple peut-être consulté ici.