Un exploit public de la vulnérabilité de Tor Browser !

mer, 30/11/2016 - 14:22

Tor, pour The Onion Router, est un réseau décentralisé en couches. Il permet aux internautes qui l'utilisent de protéger leur anonymat en surfant sur Internet, notammant en masquant leurs adresses IP. Edward Snowden s'en est servi pour contacter des journalistes au nez et à la barbe des agents de la NSA au début de l'affaire PRISM.

A condition bien sûr de surfer sur Internet en se faisant router à travers ce réseau. Il existe des outils pour ce faire. La distribution Tails Linux notamment, rassemble ces outils. Une excellente distribution, soit dit au passage, qu'Edward Snowden lui-même avait utilisée pour contacter les journalistes au début de l'affaire PRISM

Malheureusement aucun outil informatique n'est infaillible, même pas ceux qui sont conçus pour utiliser Tor. Parmi ces outils est le navigateur Tor Browser construit sur le célèbre navigateur Firefox.

Ainsi en février 2016, le FBI a démantelé un réseau d'échange de photos pédophiles et a pris le contrôle du serveur du site de ce réseau. Mais au lieu de fermer purement et simplement le site, le FBI s'en est servi pour obtenir les adresses IP de plusieurs milliers d'utilisateurs. Or les membres de ce réseau ainsi identifiés, utilisaient le réseau Tor, qui normalement garantit l'anonymat, et le navigateur Tor Browser basé sur Firefox. Ce faisant, il ne devait pas être possible pour le FBI d'obtenir les IP des visiteurs de ce site. D'où la question : comment le FBI a-t-il fait ? L'hypothèse de l'époque était que le FBI a exploité une vulnérabilité dans le navigateur Firefox, vulnérabilité dont Mozilla ne connaît pas l'existence.

Mozilla a demandé au FBI de lui communiquer les informations techniques relatives à cette faille, ce que le FBI a refusé de faire, décision de la justice américaine à l'appui.

L'existence de la faille dans Tor Browser n'a d'ailleurs pas vraiment été confirmée à l'époque. Toutefois il semble bien que cette faille soit réelle. Elle est de plus exploitée en ce moment, à priori pour obtenir l'identité de Tor-Internautes ainsi qu'on peut le lire sur la liste de diffusion du projet Tor.

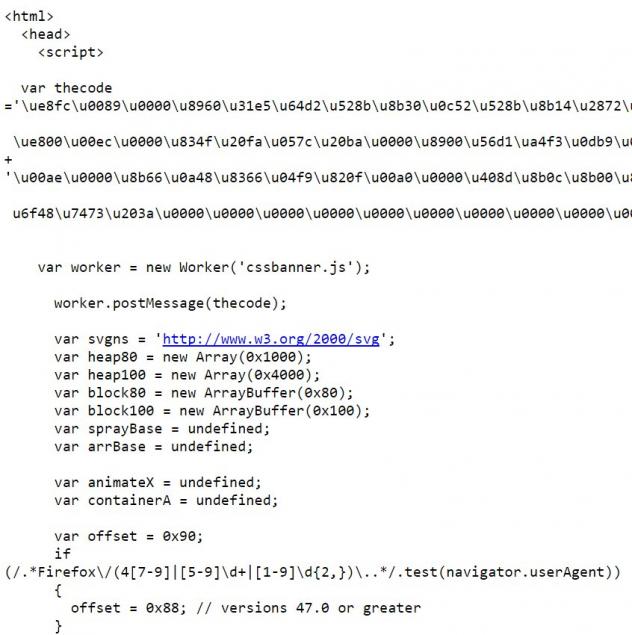

Un exploit JavaScript de cette faille est également publié dans le message. L'exploit permet, au moyen d'un DOM malicieux, d'accéder à l'API VirtualAlloc de Windows dans la librairie kernel32.dll. A partir de là l'exploit continue, peut être en exploitant d'autres failles, ou en réutilisant de la mémoire mal libérée ? Les curieux, les geeks ou les puristes qui voudraient le savoir exactement devront désobfusquer le code de l'exploit :-)

Cet exploit a été vu en action. Ainsi selon Ars Technica, il a été mise en ligne sur un serveur situé au Etats-Unis, dont l'IP était 65.222.202.54 et sur une machine virtuelle hébergée par OVH, dont l'IP était 5.39.27.226. Ces exploits ne semblent plus sur ces serveurs actuellement, mais bien sûr, il peuvent être actifs ailleurs.

Au moins, avec cette information, Mozilla a les éléments dont elle avait besoin pour corriger la vulnérabilité.

Commentaires

Bonjour. Cette faille est-elle aussi présente sous Linux ?