mar, 07/07/2015 - 10:50

Les campagnes impliquant des macros malveillantes qui ont occupé le devant de la scène depuis 6 mois ne cessent d’évoluer, leurs auteurs ajustant leurs techniques, leurs charges et leurs cibles (1). Parmi les évolutions récentes (2 et 3), la création de pièces jointes Microsoft Word sous forme de fichiers utilisant l’extension MIME, le tout couplé à une pièce jointe MSO qui contient le fichier OLE et le code de la macro malveillante. Cette technique pousse l’utilisateur final à voir la pièce jointe comme un fichier « DOC » normal, ce fichier échappant aux analyses effectuées par des outils automatisés qui ne permettent pas de lire le contenu OLE. Quand l’utilisateur final ouvre le fichier, il accède au fameux bouton d’activation du contenu que nous avons bien souvent rencontré dernièrement.

Il est d’ailleurs intéressant de constater que cette technique de masquage semble produire une proportion de « bombes à retardement » supérieure à la normale, l’extension MIME non correctement formatée entraînant le plantage du document à l’ouverture dans Word.

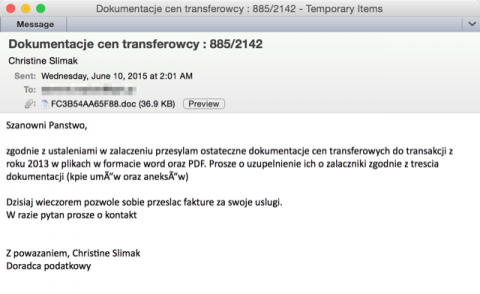

Toujours dans le cadre de cette évolution constante, il est apparu que l’auteur du botnet Dridex 120 cible depuis plusieurs semaines l’Europe avec cette attaque au format OLE/MIME, notamment avec une campagne d’envergure menée le 10 juin auprès des utilisateurs polonais (Fig. 1).

Figure 1 : Message de phishing en polonais avec pièce jointe Word malveillante

Cette campagne se distingue notamment car son auteur a introduit la charge principale dans le cheval de Troie bancaire Rovnix (4) et non dans Dridex, plus habituellement utilisé. Les messages, envoyés en deux fois le 10 juin, proposaient des pièces jointes au format DOC. Le premier jour, l'envoi initial a fait l’objet d’une détection de 0/57 sur VirusTotal et le 16 juin, cette détection n’atteignait que 8/57 par les moteurs d’antivirus.

Rovnix utilise des injections de code Web pour subtiliser uniquement des identifiants bancaires en ligne. Ce cheval de Troie cible les banques polonaises et italiennes qui constituent des cibles différentes des banques américaines et britanniques, généralement ciblées par le botnet Dridex 120.

De la Pologne à la France

Depuis la première détection de cette campagne, il est apparu que l’auteur de Dridex 120 a changé de cible, délaissant la Pologne au profit de la France. Les recherches menées montrent que suite à une campagne lancée le 17 juin, le nombre de systèmes français infectés a dépassé de loin celui des systèmes polonais avec un rapport de 150 pour 1. Par ailleurs, dans le cadre de cette campagne, le nombre de systèmes français infectés était 11 fois supérieur à la somme des systèmes infectés dans les dix principaux pays concernés, ce qui illustre tout à fait la façon dont les pirates changent rapidement de cible, celle-ci pouvant être un pays, une région ou un secteur d’activité.

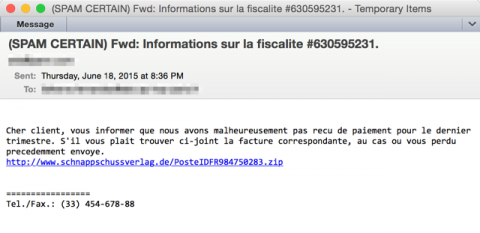

Le lendemain de l’arrivée de Dridex 120 en France, des campagnes supplémentaires ont été détectées dans l’hexagone. Toutefois, à la différence des charges en pièce jointe utilisées par les campagnes Dridex et Rovnix, ces autres campagnes, facilement repérables grâce aux fautes d français, utilisaient les URL pour propager les charges auprès des systèmes cibles.

Figure 2 : E-mail non sollicité utilisant une URL et ciblant des organisations françaises

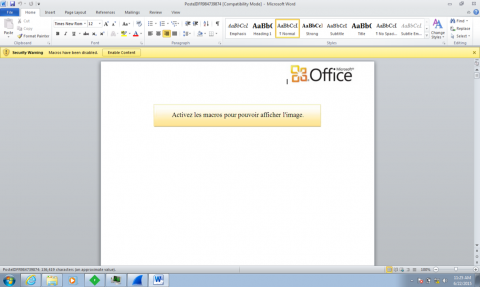

Le lien URL permettait de télécharger un fichier archive installant le cheval de Troie bancaire Gootkit (5 & 6), bien que d’une manière quelque peu inhabituelle : l’URL établissait un lien avec un document Microsoft Word zippé qui utilisait une macro malveillante pour extraire un fichier exécutable, qui à son tour installait le logiciel malveillant Gootkit (Fig. 3).

Figure 3 : Document dézippé issu du fichier archive fourni en lien, invitant à activer une macro (malveillante)

D’un côté, ces différentes techniques de distribution révèlent l’adaptation dont les pirates font preuve pour échapper aux méthodes de détection existantes et de l’autre, elles révèlent leur confiance quant au fait que les utilisateurs finaux cliqueront sur le contenu malveillant et dans ce cas précis, cliqueront non pas une, mais trois fois.

Que savons-nous des auteurs ?

Sur les dernières attaques, la charge et l’utilisation des URL en remplacement des pièces jointes indiquent que l’auteur n’est pas le même. Cette tendance se généralise et est d’ailleurs d’autant plus inquiétante.

En effet, au cours de ces derniers mois, les pirates ont affiné leurs campagnes et leurs techniques de distribution en prenant pour cible des utilisateurs anglophones aux États-Unis et au Royaume Uni. À mesure que les organisations de ces pays parviennent à détecter ces campagnes et à s’y adapter, les pirates partent en quête de nouvelles victimes à l’étranger, où les systèmes de défense pourraient être moins efficaces.

Le temps que les organisations françaises se mobilisent, non seulement pour faire face à ces nouveaux messages de phishing qui ciblent leurs utilisateurs, mais également pour constater la propagation de ce dangereux cheval de Troie dans les systèmes de leurs utilisateurs finaux, cet auteur et bien d’autres peuvent très rapidement changer de cible et s’intéresser à un autre pays.

Quel défi pour les entreprises ?

Toutes les organisations devraient donc prendre des mesures pour s’assurer qu’elles peuvent détecter et arrêter ces attaques par macros malveillantes aussi bien ces versions que les suivantes. Le défi pour les organisations françaises et celles des autres pays est dû au fait qu’elles sont exposées, dès le départ, à des campagnes qui ont gagné en efficacité et en sophistication par rapport à celles auxquelles leurs homologues anglophones ont dû faire face en premier. Cela implique donc que le risque d’infection et de perte de données est encore plus grand pour ces dernières. La capacité des organisations françaises à rapidement détecter et bloquer ces campagnes déterminera, à n’en pas douter, l’acharnement dont les pirates feront preuve et le nombre d’acteurs prêts à participer à la campagne.

References:

- https://www.proofpoint.com/us/threat-insight/post/Its-Not-Personal-Its-Business

- http://bartblaze.blogspot.be/2015/05/new-malicious-office-docs-trick.html

- https://isc.sans.edu/forums/diary/Another+Maldoc+Im+Afraid+So/19699/

- http://labs.bitdefender.com/2014/11/tracking-rovnix-2/

- https://www.lexsi.com/securityhub/hey-brian-heya-homer-fancy-meeting-you-here-zeus-gootkit-2014-ad/?lang=en

http://blog.cert.societegenerale.com/2015/04/analyzing-gootkits-persistence-mechanism.html

A propos de l'auteur