ESET identifie un malware qui se déguise en moniteur d'impression

mar, 26/11/2019 - 12:37

Dans le cadre de leurs recherches sur une cyberattaque au Moyen-Orient, les équipes d’ESET ont découvert un outil de téléchargement singulier utilisant une multitude de techniques nouvelles, dont une qui s’avère particulièrement intéressante : le malware est capable de paramétrer un nouveau moniteur de port local et de le nommer « Default Print Monitor » (moniteur d’impression par défaut).

ESET a donc choisi de le baptiser « DePriMon ». Compte tenu de sa complexité et de son architecture modulaire, les chercheurs d’ESET le considèrent comme un framework.

Selon les données de télémétrie d’ESET, DePriMon est actif depuis mars 2017 au minimum. Il a été détecté dans l’environnement d’une entreprise privée basée en Europe centrale, ainsi que sur des dizaines d’ordinateurs au Moyen-Orient. Dans certains cas, DePriMon était accompagné de ColoredLambert, un malware utilisé par le groupe de cyberespionnage Lamberts (également connu sous le nom de Longhorn) soupçonné d’avoir contribué à la fuite des documents Vault 7.

Pour les chercheurs d’ESET, DePriMon s’impose comme un outil de téléchargement très avancé, compte tenu du soin apporté au développement de son architecture et de ses composants critiques. Ce malware mérite donc une attention particulière, au-delà de son empreinte géographique limitée et de ses liens potentiels avec ce groupe notoire.

DePriMon se télécharge et s’exécute dans la mémoire sous forme de fichier DLL, via la technique de chargement « reflective DLL » : le malware n’est donc jamais stocké sur le disque. DePriMon est doté d’un fichier de configuration étonnamment riche comprenant des éléments intéressants. De plus, son chiffrement est efficace et il est capable de protéger adéquatement ses communications C&C. Ce malware s’impose donc comme un outil performant, flexible et persistant qui télécharge et exécute une charge, tout en collectant des informations de base sur les systèmes infectés et sur les utilisateurs.

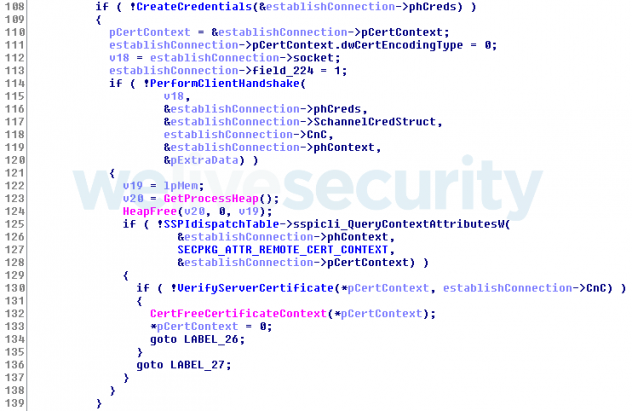

DePriMon communique en toute sécurité via TLS, mais pas à un niveau élevé comme dans le cas typique des programmes malveillants, remarquent les chercheurs d'ESET. La connexion est initialisée avec un socket Windows et peut continuer avec l'initialisation d'une session SSPI (Security Support Provider Interface) authentifiée avec le SSP Negotiate / NTLM. Après cela, DePriMon utilise Schannel.

Ce billet technique d'ESET détaille le fonctionnement de DePriMon.