NanoKVM de Sipeed : un microphone plus ou moins caché qui pourrait être exploité

ven, 19/12/2025 - 10:13

Les KVM sont des modules matériels que l'on connecte à un serveur, un PC pour simuler un utilisateur physiquement présent. Il permet de prendre la main à distance et simuler le clavier et la souris. Le constructeur Sipeed propose des KVM peu chères et largement diffusés. Mais le hardware n'est pas toujours bien documenté et c'est ce qu'a démontré un chercheur en sécurité slovène. Il a mis en évidence des fonctions peu ou pas documentés et des trous de sécurité.

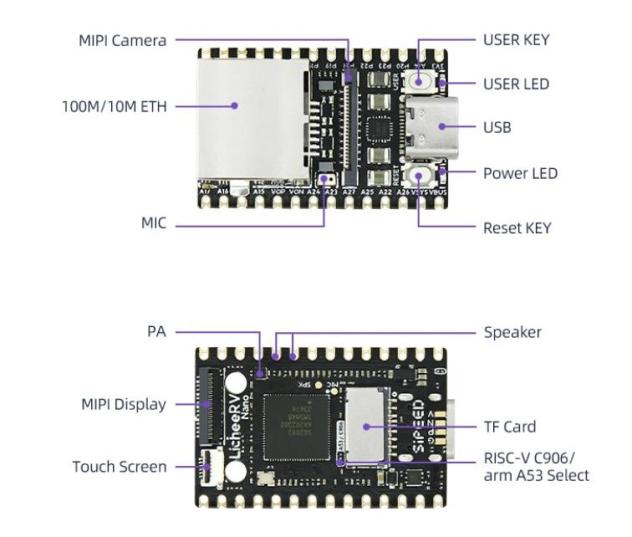

Il a mis en évidence un microphone mal documenté qui peut être activé par une simple connexion SSH. Pourquoi est-ce critique ? Car la connexion à un nanoKVM se fait beaucoup trop souvent par les identifiants par défaut ! Le microphone en question est miniscule mais suffisant pour capter l'ambiance sonore... Théoriquement, il aurait été possible de créer un flux audio. Sipeed a tenu à préciser que ce microphone n'était pas caché : il est officiellement listé dans le wiki du LicheeRV Nano. Cette carte sert de base technique au nanoKVM. Effectivement, le microphone est listé dans la section interface audio. Sauf qu'il faut aller voir les specs de la board pour le savoir alors que sur le wiki du nanoKVM, il n'est pas mentionné.

Il est exploitable via la board et le SDK dédié.

En réponse, Sipeed se défend :

- les premiers utilisateurs du nanoKVM venaient de la communauté LicheeRV Nano dont la mention sur la documentation de la carte suffisait.

- mais avec le succès du nanoKVM : les nouveaux utilisateurs ne connaissaient pas les spécifications précises de la board

- Sipeed a décidé d'indiquer cette fonctionnalité en intégrant le commit de feed3a4 datant du 18 avril

Est-ce un problème de sécurité ? Pour le constructeur : non. Même si la prise de contrôle du KVM peut permettre à un hacker d'accéder à l'audio de la machine compromise via le KVM. Il n'y a pas d'augmentation du risque potentiel. Et Sipeed précise que le pilote dédié a été retiré de la stack logicielle au printemps 2025.

Sipeed se veut transparent : oui il y a des failles de sécurité dans le nanoKVM notamment à cause de la carte mais que de nombreux correctifs sont déployés dans le firmware et qu'il faut mettre à jour régulièrement le firmware pour combler la surface d'attaque potentielle. Et qu'il faut bien configurer le module.

Est-ce que Sipeed aurait pu retirer le microphone du nanoKVM ? La question est à la fois économique et technique. Oui, techniquement, Sipeed pourrait créer une variance de la LicheeRV Nano utilisée dans le nano KVM même si cela exige de redessiner une partie du PCB et de lancer une fabrication spécifique puis de l'intégrer au module KVM. Cela représente du temps de développement et un budget. Et que faire du stock encore disponible ?

La réponse complète de Sipeed : https://github.com/sipeed/NanoKVM/issues/693

Le rapport initial de sécurité : https://telefoncek.si/2025/02/2025-02-10-hidden-microphone-on-nanokvm/

Note avis : tempête dans un verre d'eau ? Oui, il y a un potentiel d'exploitation et une documentation peu claire sur ce point. Là où Sipeed a raison : c'est que le microphone a toujours été mentionné dans les spécifications de la carte électronique qui est utilisée dans le nanoKVM. Or, si un acheteur ne regarde pas les specs de la LicheeRV Nano, il ne peut pas connaître tout le potentiel de la board... Oui, théoriquement, le microphone peut être exploité par un hacker mais il n'y a pas ici une volonté de cacher une fonctionnalité. Un conseil : RTFM (= lire la documentation)