Recharger un smartphone via son port USB peut être dangereux pour les données

mer, 08/06/2016 - 15:49

Vous êtes-vous jamais demandé si votre smartphone et son contenu sont en sûreté lorsque vous connectez l’appareil aux bornes de rechargement gratuites disponibles dans les aéroports, les cafés, les parcs ou les transports publics ? Savez-vous quel type et quelle quantité de données votre mobile échange avec ces bornes pendant qu’il est en charge ? Les chercheurs de Kaspersky Lab ont eu la curiosité de se poser ces questions et ont mené des recherches pour y trouver des réponses.

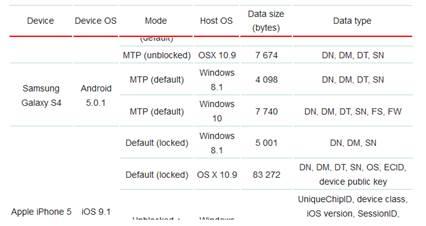

Dans le cadre de ces recherches, ils ont testé un certain nombre de smartphones dotés de diverses versions des systèmes d’exploitation Android et iOS afin de déterminer quelles données l’appareil transfère à l’extérieur pendant qu’il est connecté à un PC ou un Mac pour être rechargé. Les résultats du test indiquent que le mobile divulgue quantité d’informations durant le processus d’établissement de la connexion, notamment son nom, son fabricant, son type, son numéro de série, des indications concernant son firmware et son système d’exploitation, son système de fichiers et la liste de ses fichiers ou encore l’identifiant de sa puce électronique.

Si le volume de données transmises pendant cet échange varie suivant l’appareil mobile et l’ordinateur hôte, chaque smartphone communique systématiquement les mêmes informations : nom de l’appareil, du fabricant, numéro de série, etc.

Cela pose-t-il un problème de sécurité ? Oui, indirectement, souligne Kaspersky Lab. Alors que nos smartphones ne quittent pratiquement plus leur propriétaire, l’appareil sert d’identifiant personnel pour quiconque souhaiterait collecter ces données pour un usage ultérieur. Cela ne serait toutefois pas un problème si un pirate ne pouvait rien faire d’autre que collecter quelques identifiants sur un appareil connecté à un ordinateur inconnu ou à une borne de rechargement publique.

Dès 2014, un concept présenté à Black Hat montrait qu’il est possible d’infecter un téléphone mobile avec un malware rien qu’en le connectant à une borne de rechargement factice. Aujourd’hui, deux ans après cette première annonce, les experts de Kaspersky Lab ont réussi à reproduire le résultat. À l’aide d’un simple PC et d’un câble micro USB standard, ainsi que de commandes spéciales (dites « AT »), ils ont pu reprogrammer la mémoire flash d’un smartphone et y installer en toute discrétion une application « root ». Cela revient à un piratage total de l’appareil, sans même avoir recours à un malware.

Bien qu’aucune publication ne fasse état d’incidents effectivement dus à des bornes de rechargement factices, le vol de données sur des mobiles connectés à un ordinateur a déjà été observé par le passé. Par exemple, cette technique a été utilisée en 2013 dans le cadre de la campagne de cyberespionnage Red October. Par ailleurs, le groupe Hacking Team s’est lui aussi servi d’une connexion à un PC pour implanter un malware sur un mobile.

Ces deux menaces sont parvenues à exploiter l’échange initial de données, soi-disant sécurisé, entre le smartphone et le PC auquel il est connecté. En lisant les informations d’identification reçues de l’appareil connecté, les pirates ont pu découvrir de quel modèle il s’agissait et lancer leur attaque à travers une faille ciblée en conséquence. Leur tâche n’aurait pas été aussi facile si les smartphones n’échangeaient pas automatiquement des données avec un PC lors de la connexion à son port USB.

« Il est étrange de constater que près de deux ans après la publication d’une preuve de concept démontrant la possibilité d’infecter un smartphone via le port USB, cette technique fonctionne toujours. Les risques pour la sécurité sont ici évidents : un utilisateur peut se faire pister par les identifiants de son appareil ; le téléphone peut être discrètement chargé avec un adware, un ransomware ou tout autre malware ; il serait facile pour un individu au profil spécifique de devenir la cible de pirates professionnels », avertit Alexey Komarov, chercheur chez Kaspersky Lab. « D’ailleurs, il n’est pas même nécessaire d’avoir des compétences poussées pour mener ce type d’attaques, car toutes les informations nécessaires se trouvent sans difficulté sur Internet. »

Pour plus d'information, notamment au sujet des commandes AT lisez ce billet sur Securelist.com.

Données échangées via le port USN lors d'un rechargement.

Codes:

DN – Device Name

DM – Device Manufacturer

DT – Device Type

SN – Serial Number

FW – Firmware info

OS – Operating System info

FS – File system info/file list

ECID – Electronic Chip ID