Un logiciel espion Android déguisé en mise à jour Google Chrome

ven, 06/05/2016 - 12:08

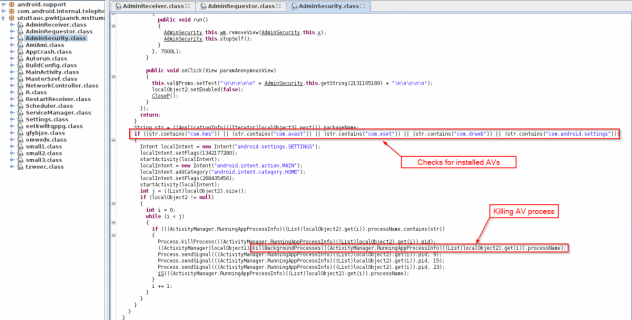

L’équipe de recherche en sécurité de Zscaler a détecté une activité importante dans le cloud liée à un malware voleur d’information « infostealer » se déguisant en mise à jour de Google Chrome. Ce malware est capable de récupérer l’historique des appels, les données SMS, l’historique de navigation ainsi que les informations bancaires, pour les envoyer à un serveur C&C. Il est, par ailleurs, à même de détecter les antivirus installés et de les neutraliser pour éviter d’être repéré. Un billet de blog de Zscaler décrit le fonctionnement de ce malware en détail.

Ci-dessous, des exemples d’URL où le malware pouvait être téléchargé.

- http[:]//ldatjgf[.]goog-upps.pw/ygceblqxivuogsjrsvpie555/

- http[:]//iaohzcd[.]goog-upps.pw/wzbpqujtpfdwzokzcjhga555/

- http[:]//uwiaoqx[.]marshmallovw.com/

- http[:]//google-market2016[.]com/

- http[:]//ysknauo[.]android-update17[.]pw/

- http[:]//ysknauo[.]android-update16[.]pw/

- http[:]//android-update15[.]pw/

- http[:]//zknmvga[.]android-update15[.]pw/

- http[:]//ixzgoue[.]android-update15[.]pw/

- http[:]//zknmvga[.]android-update15[.]pw/

- http[:]//gpxkumv.web-app.tech/xilkghjxmwvnyjsealdfy666/

Il est aisé de remarquer que le générateur de ce logiciel utilise des noms de domaines se rapprochant de ceux que l’on peut retrouver lors de mises à jour Google. Ces URL ont une durée de vie limitée et sont régulièrement remplacées par de nouvelles afin d’éviter des filtrages de virus par URL.

Le fichier téléchargé à partir de ces adresses s’appelle “Update_chrome.apk”. Une fois installé, il demande un accès administrateur.

Ce malware est capable de vérifier quelles applications de sécurité – du type Kaspersky, ESET, Avast and Dr. Web, sont installées. Le malware enregistre ensuite l’appareil sur son serveur C&C.

Lorsque cette étape est passée, le malware surveille les SMS et appels entrants et sortants. Il est également capable de mettre fin à des appels entrants si l’appel est masqué ou provient d’un utilisateur inconnu.

L’infostealer présente de fausses pages de paiement pour la majorité des cartes de crédit lorsque l’utilisateur tente de se connecter au Play Store. Cette page ne s’affiche que si l’application Play Store est installée.

Lorsque l’utilisateur fournit les informations demandées, le malware les envoie à un numéro de téléphone russe (+7926XXXX135).

Il est à noter que la page de paiement a crashé sur plusieurs des devices utilisés lors des tests. Ceci peut être du à un bug dans la version du malware téléchargée et analysée. Des tests plus poussés sont en cours.

Un nombre important de nouvelles URL pour ce malware sont accessibles sue le web. Une infection par cet infostealer constitue, pour l’utilisateur, une brèche de données sensibles. De plus, une fois présent sur le terminal, il ne peut être désinstallé car il n’est pas possible de lui retirer ses privilèges d’administrateur. Le seul moyen de s’en débarrasser est de réinitialiser son appareil, ce qui implique une perte de données encore plus importante.