lun, 08/02/2016 - 16:12

Parmi les différents types de logiciels malveillants, les botnets sont en passe de devenir l'une des plus graves cyber-menaces. Dans le dernier rapport technique de l'ENISA (European Union Agency for Network and Information Security), les botnets sont considérés comme une menace absolue pour la cyber-sécurité, après les différentes attaques du Web et de code malveillant. Aujourd'hui, aucune entreprise, aucune administration, aucun individu ne peut prétendre être à l'abri de l’effet des botnets sur les systèmes connectés à Internet.

Vous avez dit botnet ?

Le botnet (contraction de « robot » et « réseau » en anglais) est défini comme une ensemble ou un réseau de machines hôtes compromises - les bots - passé sous le contrôle d'un opérateur malveillant. Les botnets sont utilisés pour des activités illicites comme le lancement d’une attaque DDoS, la diffusion d’un malware, une fraude bancaire au clic, un vol d’informations ou de ressources informatiques, la production et la propagation de SPAM, l’hébergement d'opérations de phishing, l’extorsion d’argent…

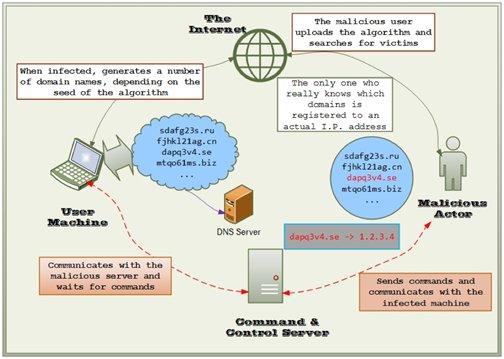

Le botnet se distingue d’autres formes de logiciels malveillants par sa capacité à établir un canal de communication ‘Command and Control’ (C & C) par lequel il peut être surveillé et mis à jour. Il fournit ainsi l'occasion aux créateurs de malwares de contrôler simultanément un grand nombre de systèmes infectés et d’utiliser automatiquement plus de ressources à des fins malveillantes.

Un peu d’histoire

Les botnets sont responsables d'un grand nombre de piratages et de malveillances dont nous pouvons lire les méfaits dans les colonnes des journaux. Malheureusement l’attention du public n’est pas encore attirée sur ce danger.

Tout a commencé à la fin du siècle dernier avec ce que l’on a appelé les bots IRC qui étaient très appréciés par les utilisateurs d’Internet Relay Chat (discussion relayée par Internet). Ils les utilisaient comme programme indépendant pour se connecter à IRC en tant que client. Prétendant envoyer des messages privés, ils envoyaient en fait… des liens malveillants. Depuis lors, les botnets ont considérablement évolué dans les architectures HTTP et P2P qui fournissent tout autant des services spécialisés que la possibilité de générer des attaques ciblées.

La guerre est déclarée

La guerre contre les perturbations dues aux botnets est principalement menée par des organismes publics ou des agences de droit international, qui associent à leurs projets le monde universitaire et les fournisseurs de sécurité. Cependant, le nombre de machines actives reste important, en dépit de la puissance et de l'efficacité combinée des experts juridiques et techniques.

Il existe quelques outils - dont certains sont en ligne - qui fournissent une plate-forme pour vérifier si votre machine fait partie d'un botnet particulier. Mais l'évolution de l'infrastructure de ces réseaux de machines zombies rend difficile la détection de leur présence. Cerise sur ce gâteau, récemment de nouveaux signes d'activité de botnets sur des ordinateurs domestiques et sur des routeurs de petites entreprises ont montré la nécessité d'une solution de surveillance totale pour les prévenir et les détecter.

La lutte anti-botnet

La lutte contre les botnets est un défi permanent sur le plan de la cybersécurité pour les chercheurs et les entreprises spécialisées.

En fonction de l'architecture C & C utilisée par le botnet, différentes approches sont proposées. La détection réseau est utilisée pour identifier des zones avec un grand nombre de machines potentiellement compromises. Cette détection réseau implique le suivi des données du trafic DNS à la périphérie d'un réseau, afin de détecter certains modèles particuliers de trafic réseau.

En partant des anomalies détectées dans le trafic, on peut classer les botnets en botnets P2P ou botnets DGA. Dans les botnets P2P, les bots communiquent directement les uns avec les autres, sans serveur centralisé pour contrôler et commander l’émission. Une des solutions pour lutter contre ce type de botnet est la production dynamique de listes noires interdisant le trafic en provenance des machines zombies du botnet. Comme au jeu du chat et de la souris, lorsque l’on cherche à mettre en œuvre des moyens pour diminuer les activités malveillantes, les acteurs malveillants affinent leur approche pour surmonter les obstacles et atteindre leurs objectifs néfastes. Ainsi, des botnets basés sur l’algorithme de génération de domaine (DGA) ont été développés pour contrer les systèmes de détection des listes noires dynamiques déployés par de nombreux fournisseurs de sécurité. Ces botnets DGA veulent éviter la détection et la neutralisation en misant sur la technique de flux de domaine.

Chaque utilisateur de bot-machine génère une liste unique de noms de domaine chrono-dépendante fondée sur un algorithme prédéfini.

Tous les domaines produits sont ensuite interrogés jusqu'à ce qu'un serveur DNS réponde avec un enregistrement de ressource non-NXDOMAIN.

Seul l'opérateur du botnet connaît le moment précis où les bots interrogeront un domaine existant, qu’il a préalablement enregistré au registre des domaines et qui deviendra son serveur C & C, à partir duquel les bots seront commandés et mis à jour.

Les méthodes de détection

Les approches pour détecter les botnets à algorithme de génération de domaine se fondent sur la reconnaissance de certains modèles de trafic ou sur la rétro-ingénierie du véritable algorithme du malware. Ce dernier implique l’obtention du code exact et sa modification pour rediriger le trafic vers les serveurs légitimes. Une approche hautement laborieuse qui produit habituellement peu de résultats ; au moment d’un résultat notable, l'opérateur malveillant pourrait avoir déjà changé son propre algorithme de génération.

La zone d'investigation du trafic DNS a suscité plus d'intérêt ces derniers temps, en raison de certaines caractéristiques du trafic contrôlé produit.

On peut constater un grand nombre de réponses NXDomain produites du fait que l'opérateur malveillant n'a pas officiellement enregistré tous les domaines générés par les bots. Les serveurs DNS répondent en effet en indiquant qu’un tel nom de domaine n’est pas enregistré. En rassemblant toutes ces réponses sur une période donnée, les chercheurs peuvent déduire qu’il est fort probable que l'hôte produisant ces requêtes fasse en réalité partie d'un botnet.

La seconde zone principale de surveillance et d’examen du trafic réseau vient du fait que les caractères alphanumériques des noms de domaine générés par des bots diffèrent de manière significative de ceux des noms de domaine générés par une personne physique. Autrement dit, quand un humain enregistre un domaine en ligne, l’objectif est une mémorisation facile ou l’adéquation avec une activité, une marque, etc. Or, les caractères des domaines générés automatiquement par les botnets reflètent un niveau de hasard élevé. Ces caractéristiques linguistiques combinées à des méthodes statistiques appropriées permettent l’obtention de résultats significatifs dans la détection.

Quid pour l'avenir ?

Le monde universitaire, les éditeurs de sécurité à travers le monde et des organismes publics ont collaboré avec succès dans le passé à des opérations de démontage de botnets. Mais le sujet nécessite des recherches supplémentaires car de nouvelles variantes apparaissent après le démantèlement d’un botnet particulier.

En outre, la communauté des acteurs de la sécurité a besoin d'une nouvelle génération de systèmes de détection de botnets DGA, en mesure d’examiner et de traiter rapidement d’importants volumes de données en temps réel, avec un taux de faux positifs acceptable. En raison de la course aux armements dans la sécurité informatique, les nouveaux systèmes ont sans cesse besoin de rester à jour et d'utiliser les techniques et les méthodes les plus avancées. LogPoint travaille dans ce sens en allouant des ressources spécifiques pour la surveillance sur le réseau, avec un modèle de traitement continu qui donne des résultats en temps réel, rapides et efficaces.

A propos de l'auteur