lun, 17/10/2016 - 11:28

Proofpoint a découvert le 4 octobre une nouvelle souche de ransomware, nommée Hades Locker, qui imite le message de demande de rançon de Locky. Il paraît s’agir d’une évolution de Zyklon Locker et Wildfire Locker dont nous avons observé cette année qu’ils utilisaient le même botnet d’envoi (Kelihos). Les campagnes récemment documentées CryptFile2 et MarsJoke emploient également le même botnet d’envoi de spam ainsi que des techniques de diffusion similaires (de faux e-mails liés à des livraisons). Cependant, tandis que les campagnes CryptFile2 et MarsJoke ciblaient différentes administrations, la campagne Hades Locker en cours s’attaque aux secteurs des services industriels et métiers.

Campagnes d’e-mails

Le 4 octobre, Proofpoint a détecté une campagne d’e-mails propageant le ransomware Hades Locker. Les messages contenaient des URL pointant vers un document Microsoft Word nommé « levering-1478529.doc » (les chiffres sont aléatoires et le mot « levering » signifie « livraison » en néerlandais) hébergé sur divers sites dont les domaines ont été enregistrés récemment, selon toute apparence pour les besoins de cette campagne. Cela marque une différence par rapport aux campagnes bien plus fréquentes à base de pièces jointes que nous avons vues dernièrement pour divers malwares, notamment le ransomware très répandu Locky, mais correspond à la technique observée avec la campagne MarsJoke.

Figure 1 – Le document qui télécharge la charge malveillante finale

Cette campagne était de petite ampleur (quelques centaines de messages) et ciblait principalement les secteurs des services industriels et métiers en Europe de l’Ouest.

Analyse

Pour avertir la victime que sa machine est infectée et que ses fichiers sont cryptés, ce ransomware crée plusieurs types de fichiers éparpillés dans l’ensemble du système, à l’instar de nombreux autres types de ransomware :

- README_RECOVER_FILES_[16 chiffres].txt

- README_RECOVER_ FILES _[16 chiffres].html

- README_RECOVER_ FILES _[16 chiffres].png

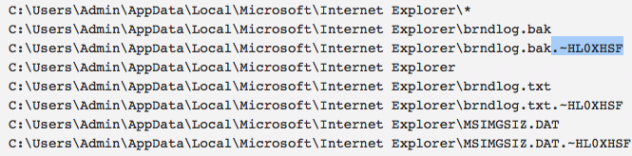

Le nom des fichiers cryptés se voit complété par une nouvelle extension, par exemple «.~HL233XP », «.~HLJPK1L », ou «.~HL0XHSF ». Les quatre premiers caractères de ce nouveau suffixe, «.~HL », sont toujours les mêmes, tandis que les cinq autres varient.

Figure 2 – Nom des fichiers modifié avec une nouvelle extension

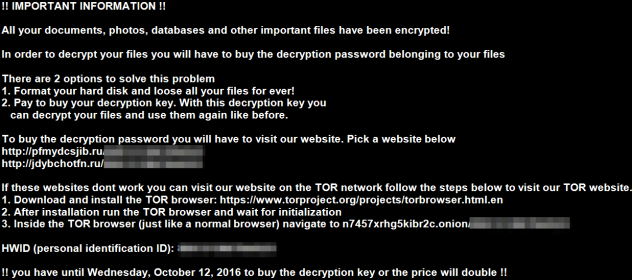

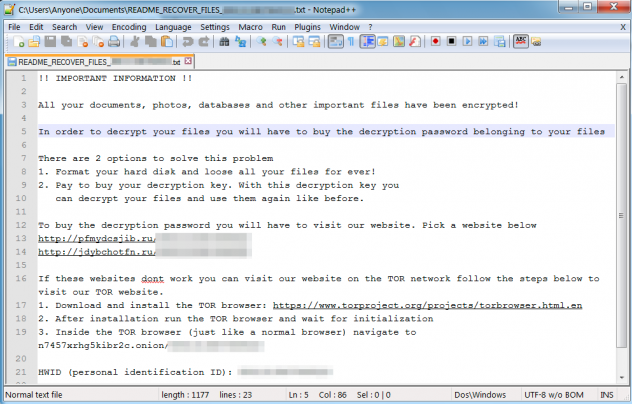

Le message de demande de rançon est déposé sur le bureau de la victime, sous la forme d’un fichier texte, d’un fichier HTML et d’une image.

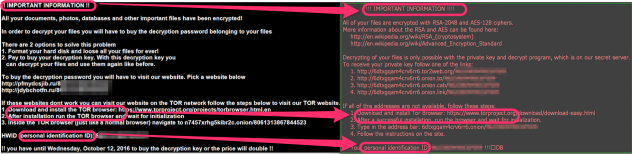

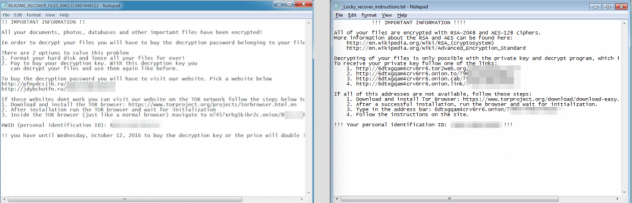

Figure 3 – Demande de rançon Hades Locker sous forme d’image

Figure 4 – Demande de rançon Hades Locker sous forme de fichier texte

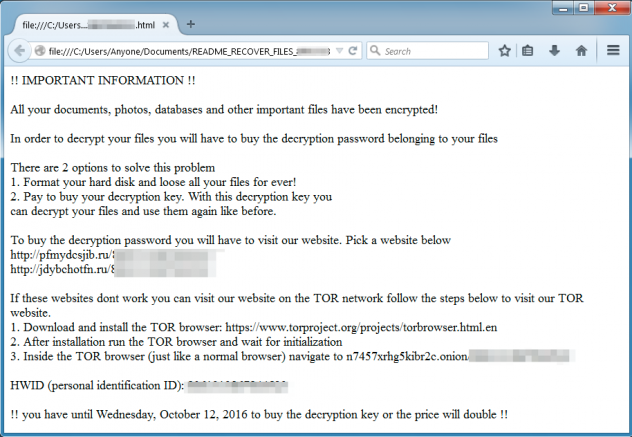

Figure 5 – Demande de rançon Hades Locker sous forme de fichier HTML

Le message exhorte la victime à acheter le mot de passe de décryptage correspondant à ses fichiers. Dans ce but, celle-ci reçoit pour instructions de se rendre sur une page web ou un site « onion », qui exige actuellement un bitcoin (soit 600 dollars au taux de change en vigueur) en échange du mot de passe.

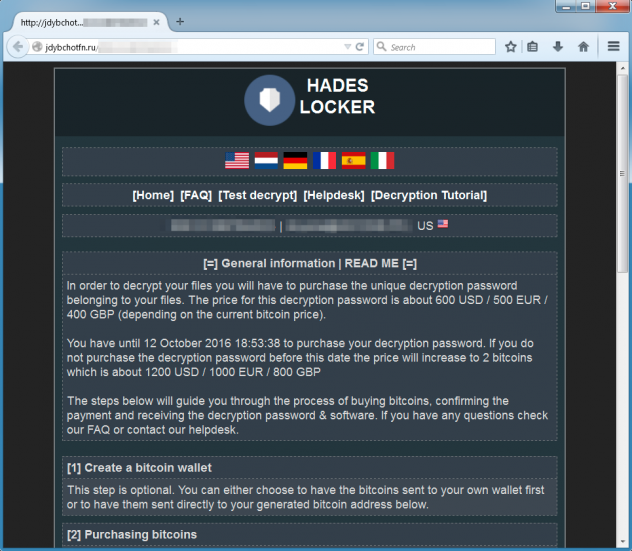

Figure 6 – Page d’accueil du site de décryptage de Hades Locker

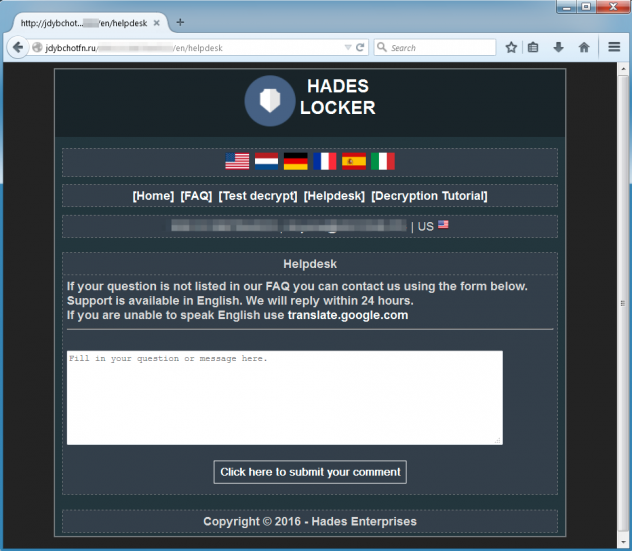

L’onglet « Helpdesk » donne à l’utilisateur la possibilité d’envoyer un exemple de fichier crypté et lui promet que les auteurs renverront le fichier décrypté sous 24 heures, afin de prouver que le décryptage est possible et d’encourager les victimes à verser la rançon.

Figure 7 – L’onglet « Helpdesk » permet de dialoguer avec les auteurs du malware

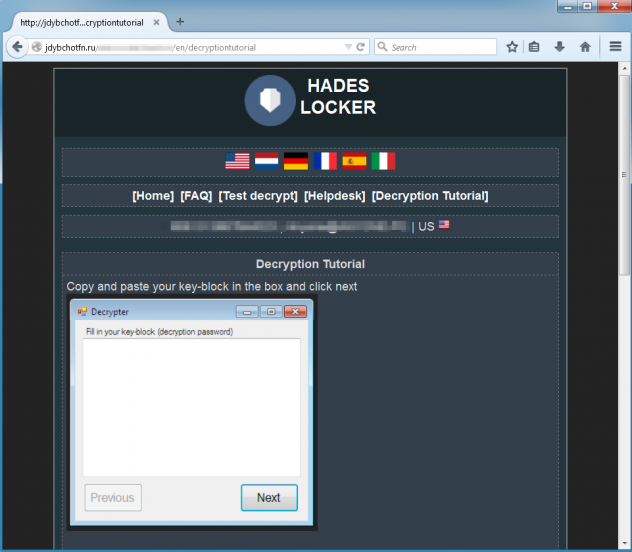

Enfin, un « tutoriel » est censé aider la victime à exécuter l’outil de décryptage qui sera mis à sa disposition une fois le paiement effectué, sans que nous sachions si cet outil est réellement fourni.

Figure 8 – Onglet du « tutoriel de décryptage »

Similitudes avec Locky

Hades Locker ressemble au moins visuellement à Locky à certains égards. Par exemple, la Figure 9 met en évidence les similitudes du message de demande de rançon présenté à l’utilisateur.

Figure 9 – Similitudes entre la demande de rançon de Hades Locker (à gauche) et Locky (à droite). L’image correspondant à Locky présenté ici est d’une version ancienne, les versions ultérieures étant légèrement plus élaborées.

Figure 10 – Similitudes dans la version texte de la demande de rançon utilisée pour Hades Locker (à gauche) et Locky (à droite).

Nous n’avons pas pu confirmer si nous avons affaire à une simple imitation, à une réutilisation du code ou à un lien plus étroit entre les deux variantes de ransomware.

Analyse du trafic réseau

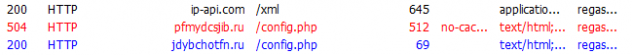

Le premier malware tente de déterminer l’adresse IP externe de la victime, sa région du monde, son pays et son FAI via une requête ip-api.com. Ensuite, il essaie de se connecter à un serveur de commande et de contrôle (C&C) au moyen de l’un des domaines programmés dans son code.

Figure 11 – Trafic Hades Locker observé pendant l’exécution du malware

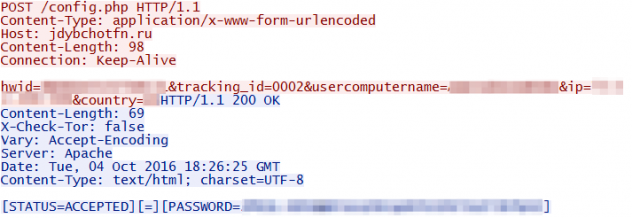

Pendant la connexion au serveur C&C, nous observons la transmission de diverses informations, telles qu’un identifiant distinctif, un identifiant de suivi (correspondant vraisemblablement à la campagne), un nom d’utilisateur et d’ordinateur, une adresse IP externe, ainsi que le pays de la victime (déterminé via la requête à ip-api.com). Le serveur répond avec un message de statut et un mot de passe en clair (flouté sur la Figure 12). Nous soupçonnons ce mot de passe d’être utilisé pour le cryptage, ce qui rend le décryptage très facile si la victime intercepte le trafic réseau.

Figure 12 – Connexion au serveur C&C

Conclusion

Hades Locker est la dernière en date d’une série en cours de variantes de ransomware que nous voyons en circulation. Il apparaît que le botnet Kelihos a servi à la diffusion des deux prédécesseurs de Hades Locker (Wildfire et Zyklon) ainsi que pour les campagnes CryptFile2 et MarsJoke que nous avons abordées récemment. Le ransomware proprement dit copie visuellement les premières versions de Locky mais, quelle que ce soit l’origine précise de ces variantes, le montant des rançons va croissant et les auteurs explorent de nouvelles méthodes de diffusion, telles que des liens vers des sites hébergeant le malware. Alors que le ransomware devient de plus en plus courant et que ses variantes se ressemblent du point de vue fonctionnel et esthétique, nous entendons continuer à en suivre l’évolution ainsi que l’impact sur les entreprises et les particuliers.

A propos de l'auteur