jeu, 17/12/2015 - 11:35

Dridex bel et bien en vie : ses créateurs reprennent du service avec une nouvelle campagne de distribution et le cheval de Troie bancaire Shifu

Après un mois d'interruption et un certain nombre d'arrestations, il semblerait que les créateurs de Dridex aient repris du service plus vigoureusement que jamais, et ce malgré de récentes informations confirmant sa neutralisation. En analysant les activités récentes des développeurs de Dridex, qui ont aujourd'hui refait surface, les chercheurs Proofpoint ont identifié de nombreux changements de comportement, tant au niveau des innovations techniques que de la nature des autres programmes malveillants diffusés (fraudes bancaires et vol de données). Voici un rappel des faits les plus marquants :

- Les attaques perpétrées par Dridex ont cessé au mois de septembre suite à l'arrestation d'Andrei Ghincul, connu également sous le nom de Smilex et principal développeur présumé de ce programme malveillant. [1] [2] [3]

- Le programme Dridex est réapparu au début du mois d'octobre, l'ensemble des sous-botnets étant diffusés par le même botnet de spams.

- Les activités du botnet 220 Dridex ont repris de plus belle le 1er octobre.

- Les activités du botnet 120 Dridex ont repris le 16 octobre.

- Proofpoint a identifié un tout nouveau botnet du programme Dridex (version 301), ainsi qu'un autre, plus rare (version 121).

- Proofpoint a constaté une nouvelle augmentation importante des spams, dont les volumes ont atteint voire dépassé, à plusieurs reprises, le niveau enregistré lors des jours les plus chargés au cours des six derniers mois.

- Le botnet à l'origine de la propagation de Dridex a également diffusé le cheval de Troie bancaire Shifu auprès d'utilisateurs japonais et britanniques, un signe laissant penser que les développeurs cherchent à se diversifier.

- Ce botnet a également fait circuler le programme malveillant Ursnif, dont l'objectif consiste à dérober les données d'utilisateurs australiens.

Les cinq éléments d'une attaque moderne

Si l'on essaie de déchiffrer les récentes avancées du virus Dridex, il convient de les replacer dans leur contexte, et notamment dans le cadre d'une structure plus large utilisée aujourd'hui par un grand nombre de cybercriminels. Une telle structure comprend généralement cinq éléments : un créateur, un vecteur, un hébergeur, une charge et un canal C2.

- Le créateur : il s'agit de l'organisation à l'origine de l'attaque ; par exemple, des personnes motivées par diverses raisons, le plus souvent financières dans le cas des cybercriminels.

- Le vecteur : il s'agit du mécanisme de transmission ; un courrier électronique envoyé par un botnet de spams loué ou contrôlé par le pirate lui-même représente le vecteur le plus fréquent, bien que les réseaux sociaux soient de plus en plus exploités dans ce domaine.

- L'hébergeur : il s'agit des sites hébergeant le programme malveillant ; si ce dernier n'est pas directement joint au courrier électronique, c'est à partir de ces sites que sont diffusés les documents activés par macro ou les injecteurs placés dans les kits d'exploitation.

- La charge : il s'agit du programme malveillant lui-même ; le logiciel qui permettra à la personne à l'origine de l'attaque d'utiliser l'ordinateur cible (de le contrôler, d'en extraire des données, d'y installer d'autres logiciels).

- C2 : il s'agit du canal de commande et de contrôle servant à faire le lien entre le programme malveillant et les personnes à l'origine de l'attaque.

Cette structure permet aux pirates d'intervenir dans de solides environnements segmentés de façon horizontale tout en se concentrant sur le développement de certaines parties, et en en vendant ou en en louant à d'autres personnes ; de telles structures échappent aux neutralisations et contournent les pannes des différents composants. Elles augmentent néanmoins la surface de détection des pirates, c'est-à-dire la probabilité qu'ils soient découverts. En suivant chacun de ces éléments, il est possible d'en déduire d'autres et de prendre les mesures de protection appropriées.

Observation des botnets Dridex

Les activités du botnet 220 Dridex ont repris de plus belle depuis le 1er octobre. Il semblerait que la neutralisation du programme malveillant annoncée le 13 octobre n'ait causé l'interruption de ses activités que pendant une seule journée, celle du 14 octobre. Depuis, Proofpoint a découvert que le botnet 220 avait effectué quatorze opérations par jour. Des tests ont également révélé que ce programme malveillant était actuellement capable de bloquer des DLL et des fichiers de configuration.

Les activités du botnet 120 Dridex ont repris le 16 octobre. Depuis, Proofpoint a découvert qu'il était à l'origine de sept campagnes par jour. Par ailleurs, de nouveaux sous-botnets ont été identifiés, comme les versions 301 et 121. Voici la liste des botnets Dridex spécifiques et les dates auxquelles ils ont été identifiés par Proofpoint :

- Dridex 220: October 1, 5, 6, 7, 8, 9, 12, 13, 15, 19, 21, 22, 23, 26

- Dridex 120: October 16, 19, 20, 22, 26, 27, 28

- Dridex 121: October 19

- Dridex 301: October 22

Volumes de spams Dridex et observations

Dans ces campagnes de spams, les chercheurs Proofpoint ont noté les détails suivants :

- Le 22 octobre a été une journée exceptionnelle puisque nous avons détecté 4 campagnes de spams Dridex : les botnets 120, 220 (le matin et le soir) et 301 Dridex ont tous été diffusés ce même jour.

- Le nombre maximal de messages envoyés dans le cadre d'une seule campagne était deux fois supérieur au volume moyen transmis pendant le cycle Dridex du mois d'octobre (botnet 220 Dridex du 19 octobre).

- Le nombre minimal de courriers électroniques envoyés dans le cadre d'une seule campagne s'élevait à 100 ; il s'agissait d'une sous-opération du botnet 121 Dridex organisée le 19 octobre.

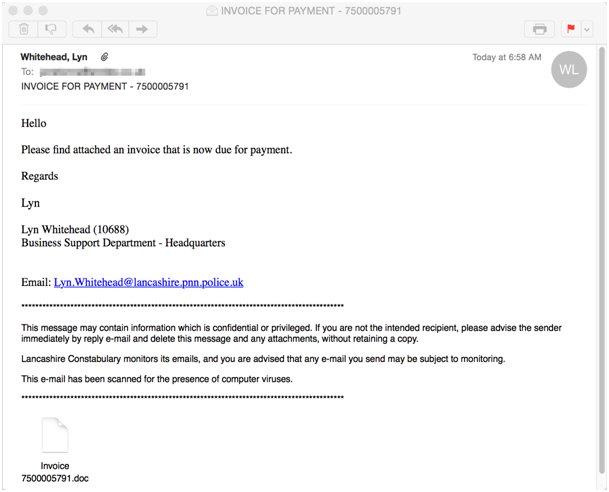

- Nous continuons de constater un recours à grande échelle à des courriers électroniques utilisant des transactions et des factures en guise de leurres (Fig. 1).

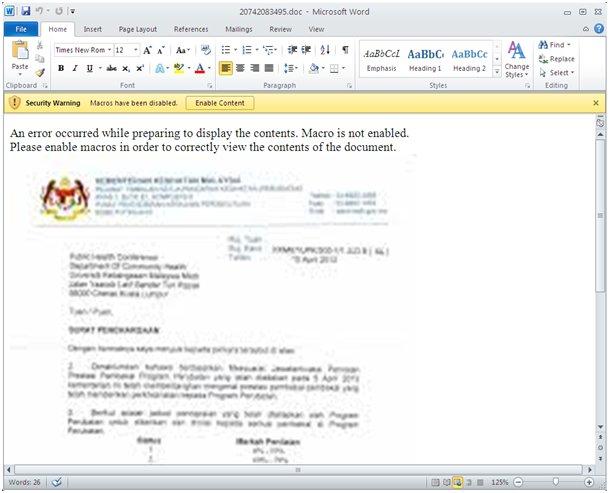

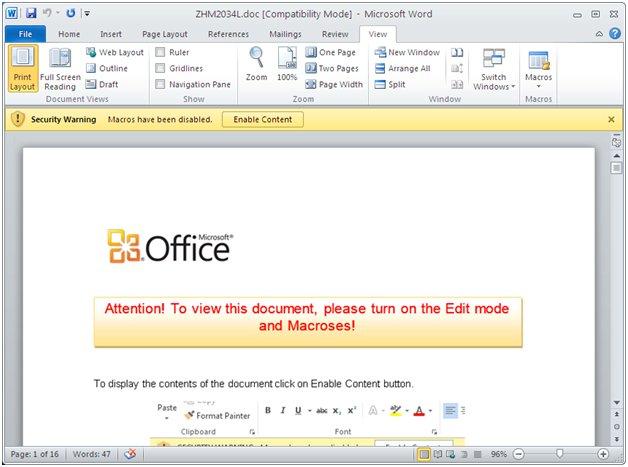

- La plupart des pièces jointes malveillantes envoyées par courrier électronique sont vides ou utilisent un leurre générique du type « Activez les macros pour afficher ce document ». Toutefois, la campagne limitée Dridex 121 du 19 octobre a utilisé un document intéressant en guise de leurre (Fig. 2)

Figure 1 : Facture utilisée en guise de leurre dans le cadre de la campagne Dridex 220 du 21 octobre

Figure 2 : Document de grande qualité utilisé en guise de leurre dans le cadre de la campagne Dridex 121 du 19 octobre

Cheval de Troie bancaire Shifu

Le botnet à l'origine de la diffusion de Dridex 120, 220, 121 et 301 [5] (et responsable de l'infection par des spams d'environ 4 000 à 10 000 machines, selon les jours) a également fait circuler le cheval de Troie bancaire Shifu, ce qui montre la volonté des créateurs de se diversifier ou de chercher des solutions supplémentaires au cas où les mesures d'application de la loi portent leurs fruits.

Découvert pour la toute première fois à la fin du mois d'août [6], Shifu présente les mêmes caractéristiques qu'un grand nombre d'autres chevaux de Troie bancaires très connus, comme Zeus, Dyre, Dridex, etc. Alors que ce programme hybride évolué utilise un fichier de configuration de format et de technique identiques à Dridex, il possède également des fonctionnalités de dissimulation, d'obfuscation, d'anti-analyse, de canal C2 et de lutte contre les programmes malveillants [7] qui lui sont propres. Par ailleurs, il a principalement ciblé jusqu'à présent les clients d'établissements bancaires au Japon et au Royaume-Uni.

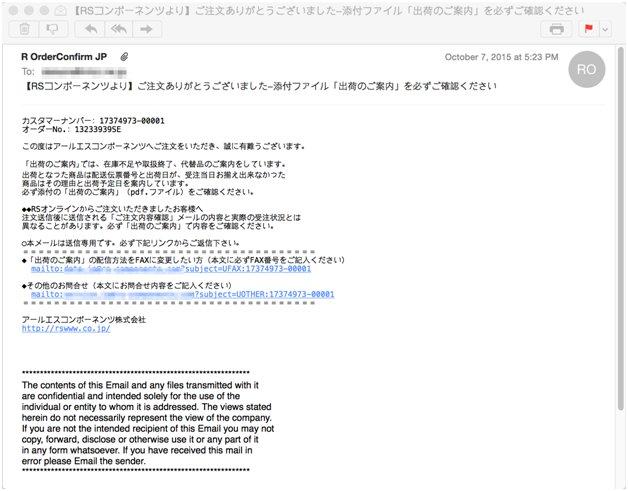

Le 7 octobre, ce botnet a envoyé des courriers électroniques en japonais, supposés correspondre à une confirmation de commande, mais qui, en réalité, contenaient des pièces jointes, comme le fichier « 1312061102_13233939se.doc », utilisant des macros pour télécharger le cheval de Troie bancaire Shifu sur les ordinateurs d'utilisateurs japonais.

Figure 3 : Courrier électronique affichant une confirmation de commande en guise de leurre et diffusant Shifu auprès d'utilisateurs japonais

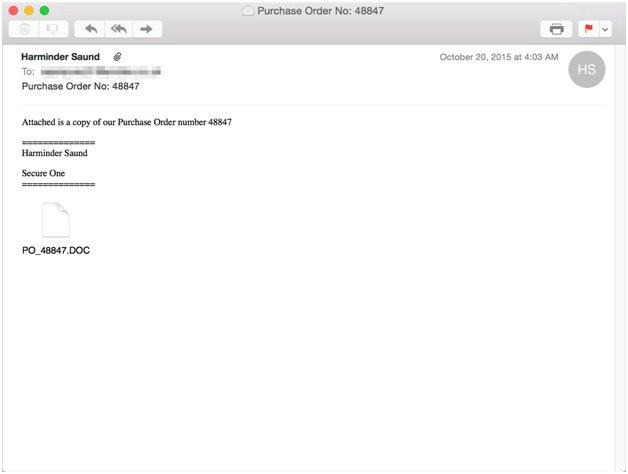

Le 20 octobre, une autre campagne utilisant des messages avec l'objet « Numéro de bon de commande : 48847 » et contenant la pièce jointe « PO_48847.DOC » ou avec l'objet « jean.durand@société.com » (l'adresse du destinataire) et la pièce jointe « FINAL NOTIFICATION.xls » a été repérée. Les pièces jointes sont des documents Microsoft Office, qui contiennent des macros malveillantes téléchargeant le cheval de Troie bancaire Shifu auprès de clients de banques britanniques. [4] (Fig. 4)

Figure 4 : Courrier électronique affichant une confirmation de commande en guise de leurre et diffusant Shifu auprès d'utilisateurs britanniques

Nous avons déjà observé ce botnet de spams lors de la diffusion du programme Dridex, ce qui nous laisse penser qu'il était sous le contrôle d'un seul groupe ou d'une petite équipe d'individus. Cette constatation ne suffit toutefois pas à faire le lien entre ces instances de Shifu et les développeurs du programme malveillant Dridex ; il est possible, par exemple, que les ordinateurs infectés aient été contaminés par plusieurs spambots ou que la personne à l'origine des spams ait tout simplement voulu rendre un service à un ami. Des analyses complémentaires ont néanmoins révélé d'autres points communs : par exemple, le programme utilisé pour générer les documents Shifu était similaire à celui utilisé par Dridex 220 : noms de fichier identiques, corps du document vide, même structure URI d'emplacement de la charge (c'est-à-dire l'emplacement à partir duquel le document Microsoft Word télécharge la charge Shifu ou Dridex).

Exemple d'URL pour les charges utilisées dans la campagne Shifu du 20 octobre :

hxxp://ladiesfirst-privileges[.]com/656465/d5678h9.exe

hxxp://papousek.kvalitne[.]cz/656465/d5678h9.exe

hxxp://pmspotter[.]wz[.]cz/656465/d5678h9.exe

Example Payload URLs for October 19 Dridex 220:

hxxp://demo9.iphonebackstage[.]com/35436/5324676645.exe

hxxp://euroagroec[.]com/35436/5324676645.exe

hxxp://webmatique[.]info/35436/5324676645.exe

Le 28 octobre, les chercheurs Proofpoint ont identifié une nouvelle campagne d'envergure, conçue vraisemblablement par le même créateur. Elle diffusait elle aussi le programme Shifu auprès d'utilisateurs britanniques à l'aide d'un leurre de type « Confirmation de commande » et d'une pièce jointe malveillante. Dans un autre exemple illustrant les différentes charges utilisées par ce même développeur, la campagne avait recours à un botnet Neutrino en tant que charge initiale, qui, dans un deuxième temps, téléchargeait le programme Shifu.

Programme malveillant Ursnif visant à dérober des données

En octobre, il a été découvert que ce botnet de spams a également procédé à la diffusion du programme malveillant Ursnif. Par exemple, le 21 octobre, dans le cadre d'une campagne d'envoi de courriers électroniques contenant des pièces jointes nommées de façon aléatoire à des utilisateurs australiens, des macros malveillantes ont été utilisées pour télécharger Ursnif. Il est intéressant de constater que les documents se présentaient de la même façon que lors de la diffusion du sous-botnet 200 Dridex au mois d'avril 2015. (Figure 5)

Figure 5 : Document téléchargeant Ursnif, une fois les macros activées

The Ursnif sample analyzed by Proofpoint targeted users of the following banking sites:

suncorpbank.com.au

commbank.com.au

bendigobank.com.au

westpac.com.au

stgeorge.com.au

banksa.com.au

bankofmelbourne.com.au

nab.com.au

anz.com

ibanking.*.au

bankwest.com.au

banking?.anz.com

wintrade-international.com.au

Conclusion

D'après leurs récentes observations, les chercheurs Proofpoint ont pu confirmer que le botnet 220 Dridex avait bel et bien réussi à survivre aux récentes tentatives de neutralisation. Par ailleurs, ces analyses révèlent que les développeurs du botnet 220 Dridex sont également à l'origine des récentes campagnes Shifu au Royaume-Uni et au Japon, ainsi que d'au moins une campagne Ursnif lancée contre des clients de banques australiennes. Ces découvertes soulignent la résilience et la capacité d'adaptation de ces créateurs, et mettent en évidence le danger qu'ils continuent de représenter pour les individus et les entreprises.

Références

[1] http://www.secureworks.com/cyber-threat-intelligence/threats/dridex-bugat-v5-botnet-takeover-operation/

[2] https://isc.sans.edu/forums/diary/Botnets+spreading+Dridex+still+active/20295

[3] www.justice.gov/opa/pr/bugat-botnet-adaministrator-arrested-and-malware-disabled

[4] https://www.lexsi.com/securityhub/dridex-bruteres-inside-the-dridex-spam-machine/?lang=en

[5] http://researchcenter.paloaltonetworks.com/2015/10/dridex-is-back-and-targeting-the-uk/

[6] https://securityintelligence.com/shifu-masterful-new-banking-trojan-is-attacking-14-japanese-banks/

[7] http://www.darkreading.com/vulnerabilities---threats/new-shifu-banking-trojan-an-uber-patchwork-of-malware-tools/d/d-id/1322039

IOCs

Value | Type |

f7c1a6a0ed3b8acac3c9da8c7dc4b6861ab942ea69a5478a4228249d8a3a4416 | Spammed Shifu document Oct 20th |

be8966a576167b2b151e0515fc46f7952d9a616754214550961bbf95fde420f7 | Spammed Shifu document Oct 20th |

7f5fa44008064ca6cf59cf165770e4db8a7764bd14cf92586b8ecb65de756756 | Spammed Shifu document Oct 20th |

80ded7a1e98b524e7b4a123a741892a40b862d3f05d949ae88f401e94c4b1a6a | Spammed Shifu document Oct 20th |

c9602e7c64ea66b4a90f9ad6ccabcbba4243dd04cbb87554a056e97239900258 | Spammed Shifu document Oct 20th |

9f598aa8751d9a7b5a6afe1d6e1e930d92c2131bd2f7c1839ba94307934b1e91 | Spammed Shifu document Oct 20th |

a8e2788f371decce59d5cf7f02b7cf187406ae277e370fea112b58a437a55577 | Spammed Shifu document Oct 20th |

hxxp://ladiesfirst-privileges[.]com/656465/d5678h9.exe | Spammed Shifu document Oct 20th |

hxxp://papousek.kvalitne[.]cz/656465/d5678h9.exe | Shifu downloaded by doc Oct 20th |

hxxp://pmspotter.wz[.]cz/656465/d5678h9.exe | Shifu downloaded by doc Oct 20th |

hxxps://fat.uk-fags[.]top:443/nova/userlogin.php | Shifu C2 Oct 20th |

00c791c4a0a15aad0e09612c0d0c52ec1c512dbd305a75d0907fcbc55bc55029 | Spammed Shifu document Oct 7th |

6e6d80575154523a2b7207f8263f79b3c9cc08dcc30c23084d2c3103e15b41d7 | Spammed Shifu document Oct 7th |

e30760f00946465475fd62d573052a7d7868212bdcf5d3b5f4a4cf636cf6230e | Spammed Shifu document Oct 7th |

246ec2f4cdf0e18dc874644a09c369232ec70821a4b11a40dd7c133afb2ad70d | Spammed Neutrino doc Oct 28th |

92f733da9ba440f0632b495a32742d47a5cb296f49127f210e14de412e371bf8 | Spammed Neutrino doc Oct 28th |

03626c8036299e08b705f193337d44934ee45ddc373a368c71e8ef073ec674e8 | Spammed Neutrino doc Oct 28th |

hxxp://www.profes-decin.kvalitne[.]cz/345gfc334/65g3f4.exe | Shifu downloaded by doc Oct 7th |

hxxp://leelazarow[.]com/345gfc334/65g3f4.exe | Shifu downloaded by doc Oct 7th |

hxxp://rockron[.]com/~rockron/345gfc334/65g3f4.exe | Shifu downloaded by doc Oct 7th |

hxxps://freewebpj[.]com:443/news/userlogin.php | Shifu C2 Oct 7th |

ae5daa6843232cf77e4e075aa7312e9df83a517111e857ee56dd553d6da3ca5c | Spammed Ursnif document Oct 21st (one of hundreds) |

hxxp://culinarysouthmountain[.]com/wp-admin/css/colors/midnight/07c1.jpg | Ursnif document getting payload |

hxxp://analisticfortrading[.]com | Ursnif Webinject C2 |

hxxp://clientalnothing[.]me | Ursnif DGA C2 |

hxxp://allowclientaxpalagent[.]me | Ursnif DGA C2 |

hxxp://clientalalaxp[.]mn | Ursnif DGA C2 |

hxxp://useralcliclient[.]me | Ursnif DGA C2 |

hxxp://agentclientclient[.]me | Ursnif DGA C2 |

hxxp://jscclientagentdisa[.]me | Ursnif DGA C2 |

hxxp://clialjscnotjclientcli[.]me | Ursnif DGA C2 |

hxxp://85.93.5.21/vnc32.dll | Ursnif VNC |

hxxp://85.93.5.21/vnc64.dll | Ursnif VNC |

A propos de l'auteur