Vulnérabilité Windows : élévation de privilège NtVdm

jeu, 28/01/2010 - 17:16

On en parle beaucoup en ce moment comme "la faille de sécurité vieillie de 17 ans". La faille est potentiellement présente l'on essaie de faire tourner des application 16 bits. Le problème est ainsi décrit sur Vigil@nce :

"Les systèmes Windows NT/2000/XP/2003/2008/Vista/7 peuvent exécuter des programmes 16 bits, créés pour MS-DOS et Windows 3.1, grâce à NtVdm.exe (NT Virtual Dos Machine) et au mode Virtual-8086 du processeur.

Lorsqu'une application 16 bits utilise un appel BIOS historique, le gestionnaire d'exception (GP trap handler, nt!KiTrap0D) modifie le contexte d'exécution (installé par NtVdmControl), et le restaure ensuite. Cependant, un attaquant local peut modifier ce contexte, afin de faire exécuter du code avec les privilèges du noyau.

Un attaquant local, sur un processeur x86, peut donc employer le système de compatibilité 16 bits, afin d'élever ses privilèges."

Soit mais peut-on vraiment parler de vulnérabilité ? Le simple fait d'exécuter une application 16 bits est une imprudence de nos jours, tout comme booter une disquette, etc...

Tout simplement, comme l'indique d'ailleurs Microsoft, il convient d'interdire l'exécution des applications 16 bits sur les machines". Peut-être cette interdiction devrait-elle être active par défaut ?

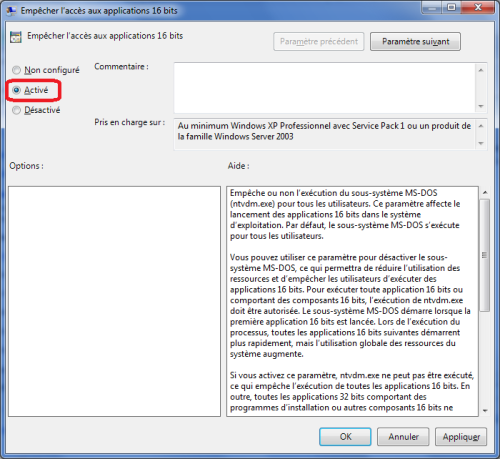

Voici comment procéder:

- Lancer gpedit.msc

- cliquer sir modèles d'administration

- cliquer sur compatibilité des applications

- cliquer sur empêcher l'accès aux applications 16 bits

- remplacer la sélection par défaut 'non configuré' par 'activé'

- valider

Vous avez envie de réagir à cette actualité ? Nous vous invitons à le faire sur notre forum