Après la tempête Mirai, un cyber-ouragan serait en préparation

lun, 23/10/2017 - 12:18

Il y a un peu plus d'un an, en septembre 2016, le botnet Mirai avait lancé ses attaques DDoS sur les services DNS si massives que des sites majeurs tels que GitHub, Twitter, Reddit, Netflix ou encore Airbnb se sont retrouvés inaccessibles. Après cette tempête qui a secoué Internet, c'est un cyber-ouragan qui se prépare, selon CheckPoint et Netlab.

Ces experts en sécurité remarquent une nouvell infection massive des objets connectés, ou IoT, pour constituer un botnet géant. Un botnet que Check Point a surnommé IoTroop et Netlab IoT_reaper. Cette dernière appellation veut réfléter une caractéristique de ce nouveau botnet. En effet, si celui-ci présente de nombreux points commun avec Mirai, dont notamment, un environnement d'exécution en Lua qui lui permet de se propager à d'autres IoT et de se connecter aux serveurs de commandes, il ne se propage pas comme Mirai qui exploitait essentiellement les mots de passe faibles.

IoT_reaper, alias IoTroop, se propage en exploitant des vulnérabilités présentes sur les périphériques attaqués. Si les mots de passe faibles sont une plaie dans le monde de IoT, la vitesse de propagation de ce nouveau mot de passe laisse songeur quant à la quantité de vulnérabilités attaquables parce que non corrigées pour une raison ou pour un autre... Selon Netlab, Iot_reaper embarque au moins 9 exploits de vulnérabilités.

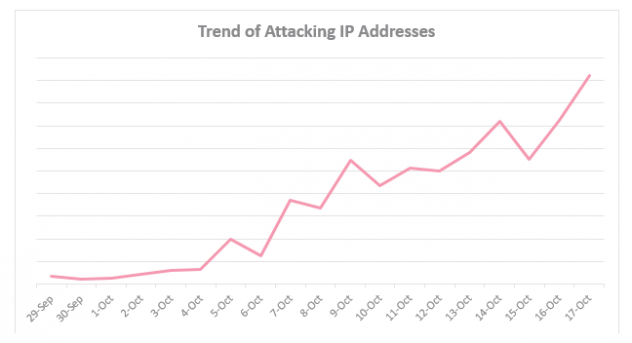

Check Point estime que plus d'un millions d'organisation partout dans le monde, sont déjà infectées. Un nombre qui ne fait qu'augmenter.

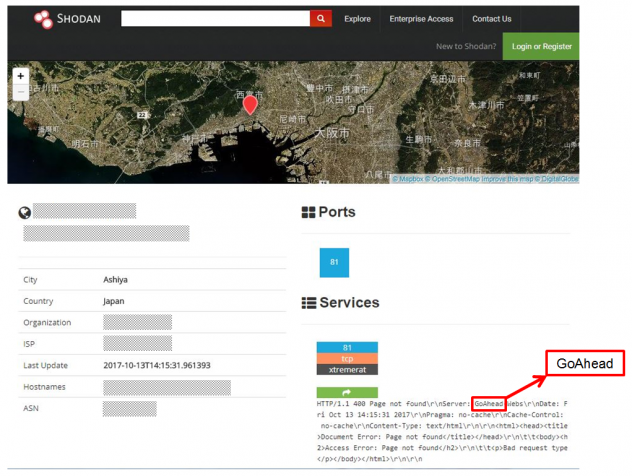

Les matériels de tous les grands constructeurs sont vulnérables : AVTECH, D-Link, GoAhead, JAWS, Linksys , MikroTik, Netgear, Synology, TP-Link, Vacron... Tous les types d'objets connectés sont attaqués : Routeur, Caméra Wi-Fi, etc. Le billet de Check Point dont le lien est donné ci-dessus, fait une analyse intéressante d'un caméra Wi-Fi GoAhead infectée.

Ce botnet est pour l'instant très discret. Il reste sous les radars pour citer une expression de Netlab. Son but n'est donc pas connu. Mais si l'on considère que le malware embarque une centaine de résolveurs DNS, il est vraisemblable de penser qu'une gigantesque attaque DDoS par amplification DNS se prépare.