Cyberattaque Petya : un des vecteurs d'infection

jeu, 29/06/2017 - 12:10

Si la cyberattaque Petya a fait des dégâts considérables et connaît un très fort retentissement médiatique, il n'y a rien de très nouveau sous le soleil en ce qui concerne les moyens employés.

En effet, selon Kasperky Labs, une des sources de l'infection est un web ukrainien consacré à la région de Bakhmout. La méthode d'attaque est un simple drive-by-download ce qui signifie que l'on amène les victimes potentielles vers ce site par le moyen de liens envoyés dans des mails. Les victimes cliquent sur les liens, ce qui les amène sur le site. Une fois sur le site, les victimes sont mises en contact avec un fichier malveillant qui se présente alors comme une mise à jour de Windows.

Au final, les victimes téléchargent elles-mêmes le fichier, puis l'installent, en lui donnant tous les droits. Le malware entre donc dans la place sans même qu'il lui soit besoin d'exploiter une seule vulnérabilité du système.

Le malware s'est ensuite répandu largement en utilisant notamment l'exploit EternalBlue qui provient d'outils informatiques volés, en provenance de la NSA, et qui ont aussi été utilisés pour l'attaque Wannacry. Même si dans le cas de Petya ces outils ont été modifiés et améliorés pour la cyberattaque Petya, la base semble la même.

L'exploit EternalBlue attaque une vulnérabilité dans le protocole SMB, vulnérabilité que Microsoft avait pourtant corrigé depuis le 14 mars dernier.

La cyberattaque Petya nous apprend, ou plutôt nous confirme, deux choses. Si les utilisateurs étaient mieux formés et informés, et si les administrateurs des parcs machines des entreprises appliquaient consciencieusement les correctifs de sécurité, il y aurait bien sûr toujours des cyberattaques, mais leur retentissement seraient bien moindre.

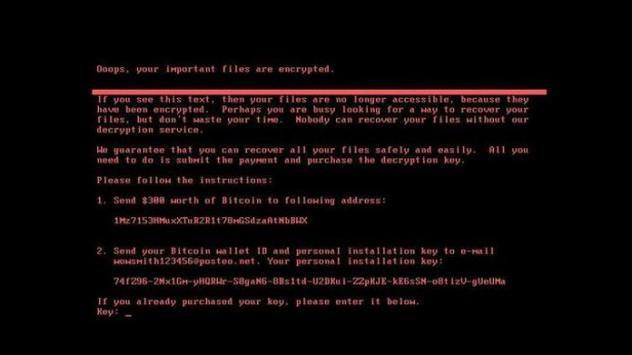

En ce qui concerne Petya, selon nos informations, de nombreuses victimes auraient payés la rançon demandée, mais sans jamais récupérer leurs fichiers au final.