Une cyberattaque vise les participants du G20

ven, 18/08/2017 - 11:34

Selon Proofpoint des représentants officiels et des diplomates auraient pu être victimes d’une injection de malware .NET/MSIL (Malware dropper) sous le couvert d’une invitation relative au G20.

Turla, un groupe organisé de hackers russes (APT) toujours actif serait l’auteur de cette cyberattaque.

Darien Huss, le chercheur Proofpoint qui avait contribué à stopper l’attaque WannaCry, vient en effet de découvrir un document corrompu visant des participants du G20.

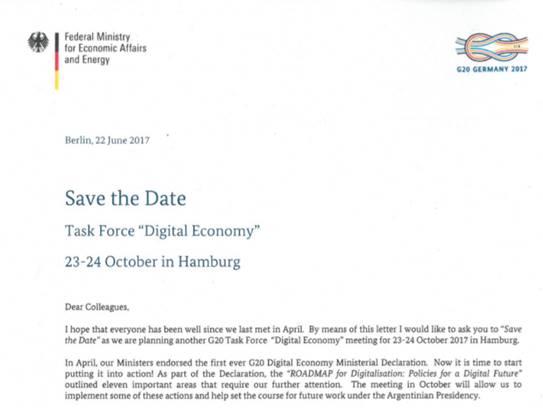

Le document corrompu a l’apparence de l’invitation officielle à prendre part au G20, et plus spécifiquement à la “Digital Economy Task Force” qui se tiendra à Hambourg en octobre prochain. Il embarque un système d’injection de malware qui dépose sur l’ordinateur une version mise à jour du backdoor (porte dérobée) JS/KopiLuwak, un outil redoutable associé au groupe Turla.

S’il n’est pas confirmé que le document ait été envoyé, l’attaque aurait pu viser des représentants gouvernementaux, des membres clés de l’organisation du G20, des médias et d’autres parties-prenantes du G20.

Le “dropper” - à savoir le programme conçu pour installer le malware - est déposé par l’intermédiaire d’un fichier contenant l’invitation officielle. Le document se réclame du Ministère Fédéral Allemand des Affaires Economiques et de l’Energie et affiche le logo du G20 sur l’en-tête :

“De ce que nous savons, le document n’est pas public, ce qui laisserait indiquer qu’une entité ayant accès à cette invitation a été compromise” déclare Darien Huss, Senior Security Research Engineer chez Proofpoint. L’analyse des métadonnées exif des fichiers semble indiquer que la menace repose sur un document original et non sur une contrefaçon.

L’impact potentiel du malware est significatif pour tous les PCs qui embarquent le .NET Framework, ce qui est le cas des PCs tournant sous les systèmes d’exploitation Windows les plus récents. Le dropper JavaScript analyse le profil du système de la victime, établit la persistance, et installe le backdoor. KopiLuwak est un outil en mesure d’exfiltrer des données, de télécharger d’autres outils d’infection et d’exécuter des commandes arbitraires.

Il est pour l’heure encore difficile d’évaluer le périmètre et l’impact exacts de l’attaque présumée. Le profil des cibles visées associées au G20 et la mise à jour rapide des outils utilisés implique néanmoins une surveillance renforcée et une analyse approfondie, souligne Proofpoint.