Une porte dérobée découverte dans Webmin !

jeu, 22/08/2019 - 13:10

Webmin est un outil d'administration de serveur Linux très apprécié. La page GitHub du projet revendique un million d'installation. Autant dire qu'une porte dérobée dans un tel outil permet de faire des dégâts majeurs. Et cette porte dérobée existe dans les versions 1.882 à 1.921 de Webmin. Cette porte dérobée permet d'exécutée une commande arbitraire à distance avec les droits administrateur.

Dans un billet et une alerte de sécurité l'équipe de Webmin explique de la présence de cette porte dérobée n'est pas du à une faute de programmation.

Une machine de développement aurait été compromise en avril 2018 et l'attaquant a ajouté la vulnérabilité au script password_change.cgi. L'attaquant a modifié le timbre à date du fichier, ce qui fait que celui-ci n'est pas apparu dans les diff de Git.

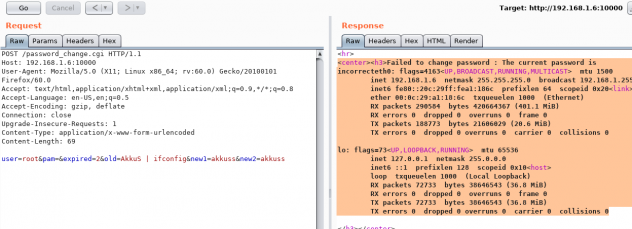

Un billet technique explique le fonctionnement de la vulnérabilité. Si la fonctionnalité de changement de mot de passe expiré est activée ce qui n'est normalement pas le cas par défaut, la porte dérobée est activé en envoyant une requête POST bidouillée. Il suffit d'ajouter une commande Shell à l'ancien mot de passe, en séparant les deux par le caractère |. La capture ci-dessous montre à titre d'exemple, l'exécution d'un commande ifconfig via cette porte dérobée.

Les administrateurs de Webmin qui utilisent les versions 1.900 à 1.920 peuvent supprimer la ligne passwd_mode = du fichier /etc/webmin/miniserv.conf et relancer l'outil en attendant de faire leur mise à jour.

Toutefois, vue la gravité de cette vulnérabilité, les administrateurs devraient procéder à la mise à niveau sans tarder.