Le Trojan Acecard menace les utilisateurs de plus de 30 applications bancaires et de paiement sur Android

mar, 23/02/2016 - 15:36

L’équipe de recherche antimalware de Kaspersky Lab a détecté un trojan bancaire qu'elle considère comme étant parmi les plus dangereux jamais observés sur la plate-forme Android. Le malware Acecard est en effet capable de s’attaquer aux utilisateurs de près d’une cinquantaine d’applications et de services de finance en ligne, en contournant les mesures de sécurité de Google Play, selon l’équipe de recherche antimalware de Kaspersky Lab.

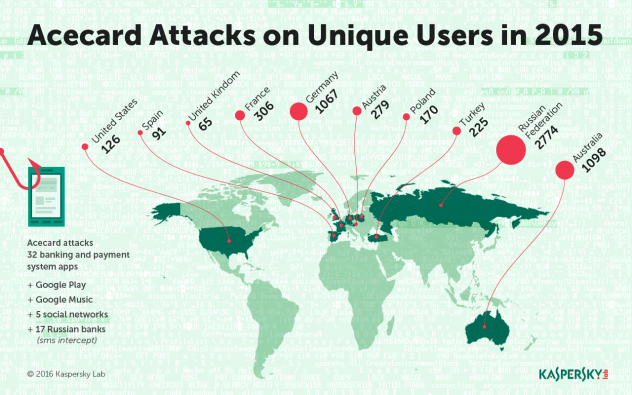

La famille de chevaux de Troie Acecard utilise la quasi-totalité des fonctionnalités malveillantes aujourd’hui disponibles, qu’il s’agisse de s’approprier les messages (textes ou vocaux) d’une banque ou de superposer aux fenêtres des applications officielles de faux messages qui simulent la page d’authentification officielle afin de tenter de dérober des informations personnelles et des identifiants de compte. Les plus récentes versions de la famille Acecard peuvent s’attaquer aux applications clients d’une trentaine de systèmes bancaires et de paiement. Sachant que ces chevaux de Troie sont en mesure de maquiller toute application sur commande, le nombre total d’applications financières attaquées est peut-être bien supérieur.

En dehors des applications bancaires, Acecard peut détourner les applications suivantes avec des fenêtres de phishing :

- messageries instantanées : WhatsApp, Viber, Instagram, Skype ;

- réseaux sociaux : VKontakte, Odnoklassniki, Facebook, Twitter ;

- Client de messagerie Gmail ;

- application mobile PayPal ;

- applications Google Play et Google Music.

Google Play attaqué

Les appareils mobiles ont généralement été infectés après le téléchargement d’une application malveillante imitant une application authentique. Les variantes d’Acecard sont généralement diffusées sous le nom de Flash Player ou PornoVideo, même si d’autres appellations sont parfois employées dans le but de les faire passer pour des logiciels utiles et répandus.

Il ne s’agit toutefois pas de la seule méthode de diffusion de ce malware. Le 28 décembre 2015, les experts de Kaspersky Lab ont repéré une version du module de téléchargement d’Acecard – Trojan-Downloader.AndroidOS.Acecard.b – sur la boutique officielle Google Play. Le cheval de Troie se propage sous l’apparence d’un jeu. Une fois le malware téléchargé depuis Google Play, l’utilisateur ne voit qu’une icône Adobe Flash Player sur le bureau et aucune trace de l’application installée.

Qui se cache derrière Acecard ?

Après avoir étudié de près le code malveillant, les experts de Kaspersky Lab sont enclins à penser qu’Acecard est l’œuvre du même groupe de cybercriminels déjà responsable du premier cheval de Troie TOR pour Android, Backdoor.AndroidOS.Torec.a, et du premier ransomware de cryptage mobile, Trojan-Ransom.AndroidOS.Pletor.a.

Cette conclusion s’appuie sur la présence de lignes de code similaires (noms de méthodes et de classes) et l’utilisation des mêmes serveurs de commande et de contrôle (C&C). Cela tendrait à prouver qu’Acecard a été créé par un groupe criminel puissant et chevronné, très probablement russophone.