Faille DROWN : protégez votre serveur !

jeu, 03/03/2016 - 18:43

Dans la lignée des failles Ghost, Freak et autre POODLE, une nouvelle faille vient d'être découverte dans l'univers SSL sous Linux. Cette faille, baptisée DROWN pour Decrypting RSA with Obsolete and Weakened eNcryption concerne SSLv2, qui ne présente plus une sécurité suffisante et qui ne devrait plus être utilisé. Mais qui continue d'être exposés sur certains serveurs mal configurés.

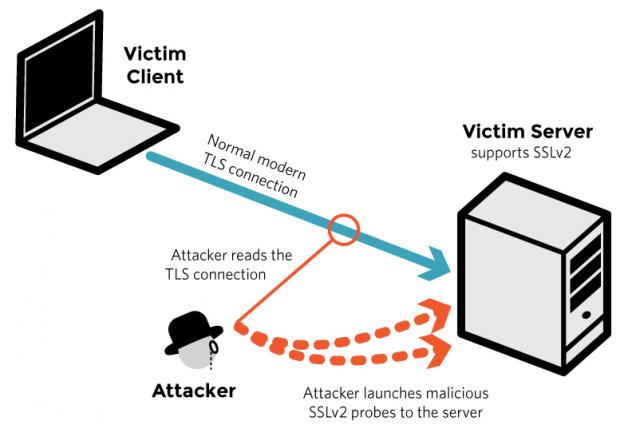

Ainsi qu'expliqué sur une page mise en ligne par les chercheurs en sécurité qui ont découvert la faille, celle-ci peut-être exploitée par une attaque cross-protocol. Un attaquant qui écouterait la connexion d'un client TLS vers un serveur pourrait se servir des données reçues pour attaquer SSLv2 sur le serveur, si celui-ci l'expose, bien entendu. Une attaque réussie permet alors de décrypter les données échangées sur la connexion.

Les découvreurs de la faille estiment que 30% des serveurs sont vulnérables.

Cette page vous permet de tester vos serveurs et savoir s'ils sont vulnérables.

Les outils SSL des distributions Linux récentes sont compilés sans le support de SSLv2. Ces distributions ne sont donc pas vulnérables. D'autres proposent des patches, à appliquer immédiatement cela va sans dire.

Et si vous ne disposez pas de patches ? Il faut reconfigurer les services sensibles, afin qu'ils n'exposent plus SSLv2, comme ceci (on désactive SSLv3 dans la foulée :-) Par exemple :

Apache fichier httpd.conf ou autre

SSLProtocol All -SSLv2 -SSLv3

Sendmail fichier sendmail.mc

LOCAL_CONFIG

O CipherList=HIGH

O ServerSSLOptions=+SSL_OP_NO_SSLv2 +SSL_OP_NO_SSLv3 +SSL_OP_CIPHER_SERVER_PREFERENCE

O ClientSSLOptions=+SSL_OP_NO_SSLv2 +SSL_OP_NO_SSLv3

Postfix fichier main.cf

smtpd_tls_mandatory_protocols=!SSLv2,!SSLv3

smtp_tls_mandatory_protocols=!SSLv2,!SSLv3

smtpd_tls_protocols=!SSLv2,!SSLv3

smtp_tls_protocols=!SSLv2,!SSLv3

Dovecot fichier local.conf

ssl_protocols = !SSLv2 !SSLv3

Courier-imap imapd-ssl

IMAPDSSLSTART=YES

IMAPDSTARTTLS=YES

IMAP_TLS_REQUIRED=1

TLS_PROTOCOL=TLS1

TLS_STARTTLS_PROTOCOL=TLS1