Petya : une nouvelle attaque mondiale massive au rançongiciel

mer, 28/06/2017 - 11:44

Quelques semaines après l'attaque WannaCry qui a défrayé la chronique, une nouvelle attaque au rançongiciel (ransomware) a été lancée mondialement et massivement mardi 27 juin. L'attaque a fait d'important dégâts principalement en Russie et en Ukraine (dont le système de contrôle de la centrale accidentée de Tchernobyl), mais aussi en Pologne, en Italie, au Royaume-Uni, en Allemagne, aux Etats-Unis et en France. Manifestement, la leçon donnée par WannaCry n'a pas été apprise.

En France ont notamment été touchées la Maïf à Niort et des filiales de Saint Gobain, dont un cadre a déclaré à l'AFP : c'est arrivé entre midi et deux, certains de mes collègues ont vu s'afficher des choses étranges, puis l'écran noir et le message nous demandant 300 dollars pour récupérer nos données ». « La plupart des collaborateurs ont été invités à rentrer chez eux. Pour demain (mercredi), dans les bureaux, une partie a été mis en RTT »

En fin d'après-midi le parquet de Paris a ouvert une enquête en flagrance pour accès et maintien frauduleux dans des systèmes de traitement automatisé de données, entrave au fonctionnement de ces systèmes, extorsions et tentatives d'extorsion.

Le secrétaire d'État au Numérique Mounir Mahjoubi a délaré que « Le niveau de cette attaque est sans précédent [...] L'attaque que le monde connaît en ce moment est une attaque industrialisée et automatisée qui est fondée sur une analyse très très intelligente des réseaux pour détecter les faiblesses existantes »

Discours de responsable politique... :-) Car il semble bien que l'attaque ne procède pas à une analyse aussi intelligente que ça.

Au départ de l'attaque, comme la plupart du temps, une massive campagne de spams avec des pièces attachées contenant un logiciel malveillant du nom de Petya. Un malware connu depuis 2015. Kaspersky Labs qui a analysé ce malware fait remarquer qu'il s'agit en fait d'une variante de Petya que l'éditeur de solutions de sécurité préfère baptiser ExPetr.

Une fois que le virus infecte une machine, il essaie de se propager sur le réseau au moyen d'une faille dans le protocole SMB de Windows, faille qui a été corrigée en mars dernier et qui avait déjà servi à la propagation de WannaCry dans les entreprises.

Microsoft a confirmé que la faille en question est attaquée par l'exploit EternalBlue que Petya contient et qui provient des outils fuités de la NSA (cf. lien ci-dessus). Un exploit qui avait servi à WannaCry. Kaspersky Labs souligne qu'il s'agit en fait d'une variante de l'exploit EternalBlue, ce qui ne change pas grand-chose sur le fond.

Si l'attaque Petya a un tel retentissement médiatique aujourd'hui, c'est avant tout pour la même raison que ce qui s'est passé pour WannaCry : les systèmes informatiques des entreprises ne sont pas mis à jour. Il est frappant de constater que malgré les dégâts provoqués par WannaCry, les entreprises n'ont pas eu la prise de conscience qu'elles auraient du avoir et n'ont pas patchés leurs systèmes, en dépit de l'existence du correctif de sécurité mis à disposition par Microsoft, y compris pour son système obsolète Windows XP, à titre exceptionnel.

Lorsque Petya infecte une machine, il provoque son redémarrage via une tâche planifiée qui se déclenche une heure après l'infection, et crypte ses fichiers à ce moment. Petya est plus méchant que WannaCry dans le sens où il crypte également la table de fichiers maîtres du disque dur (MFT), ce qui rend le secteur d’amorçage (MBR) inutilisable et empêche le système de démarrer.

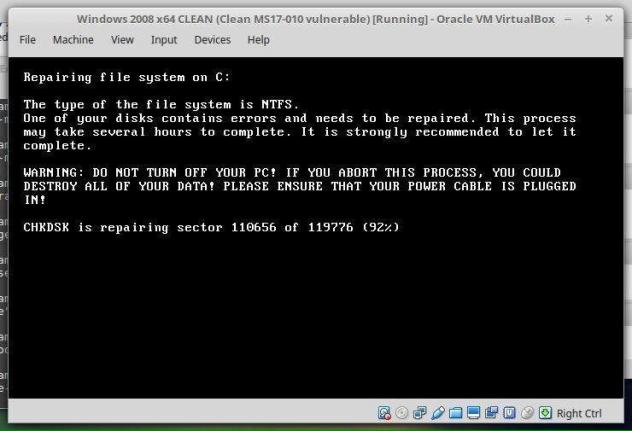

Lors du redémarrage du système infecté, le ransomware affiche une fausse erreur de CHKDSK, en même temps qu’il procède au chiffrement du système.

Petya en train non pas de réparer les fichiers, mais en train de les crypter...

Petya remplace ensuite le MBR du système par un code malveillant qui rend la machine incapable de démarrer, affichant seulement un écran demandant une rançon de 300 dollars en bitcoin au redémarrage suivant.

Le bon côté de la chose, si l'on peut dire, est qu'une machine infectée ne peut plus en infecter d'autre puisqu'elle s'arrête au boot et n'est plus du tout opérationnelle :-)

Mais avant cela, le malware aura provoqué pas mal de dégâts sur les réseaux d'entreprise :)

Un supermarché infecté par Petya en Ukraine